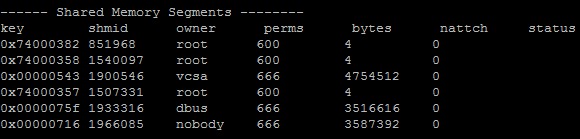

据说如果系统感染了Ebury Rootkit木马,使用ipcs -m查询shared memory segments时,会出现文件大小超过3M以上的,权限值为666的进程。

#ipcs -m

情况不妙,我发现有3个用户在运行权限为666的进程,它们可能是被Rootkit利用来通过共享内存来交换数据!

但是有人讲,Rootkit是通过修改sshd来控制系统的,只要这里没有sshd是owner且它运行的程序权限是666就没有问题。

我看到一个比较全面的介绍手工检查方法和步骤是:

第一步:# rpm -Vv keyutils-libs-1.2-1.el5

........ /lib/libkeyutils-1.2.so

S.5..... /lib/libkeyutils.so.1

........ /usr/share/doc/keyutils-libs-1.2

........ d /usr/share/doc/keyutils-libs-1.2/LICENCE.LGPL

前面的结果最好都是句点。只有校验失败的文件才被列出,没有列出的文件应该是完好无损的。左边给出了为什么校验失败的原因,具体解释如下:

S=大小改变

M=权限改变

5=MD5改变

L=连接改变

D=设备改变

U=用户改变

G=组改变

T=日期和时间改变

missing=文件丢失

如何使用RPM来检查文件?

有一些RPM的参数你需要注意。第一个是“-V”,它检查与某一RPM包相关所有文件的完整性。语法为:

rpm-Vpackage_name_to_verify

比如系统上运行了sendmail,通过以下命令检查所有相关文件的完整性:

rpm-Vsendmail

#rpm -vVa

第二步:# ipcs -m

第三步:# ipcs -mp

第四步:# find / -name libkeyutils*

第五步:检查ClamAV的签名文件

Finally, unSpawn also wrote a ClamAV signature (a logical signature – so store this in a .ldb file):

RKH_libkeyutils.so.1.9;Target:6;(((0)&(1)&(2))&(((3)&(4)&(5))|((6)&(7)&(8))));636f6e6e656374;73656e64;736f636b6574;62696e64;746d7066696c65;77616974706964;646c636c6f7365;737472636174;737472637079

评论