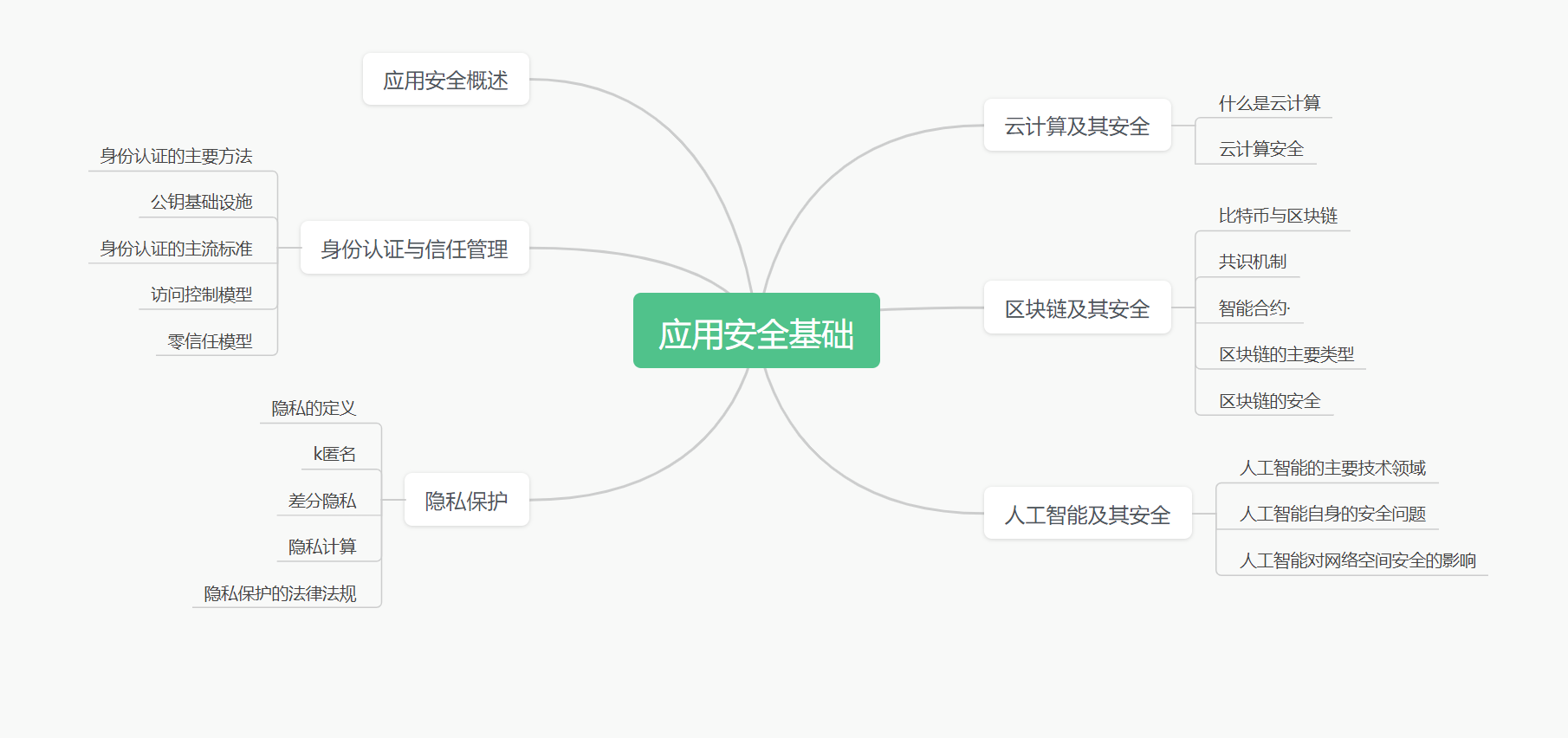

思维导图

学习内容挖掘

身份认证与信息管理

身份认证的主要方法

1.用户名/口令:例如QQ微信密码等,其实质是口令,而非真正意义上的密码。

2.动态口令/一次性口令:短信验证码,邮件验证码。

3.挑战应答认证:非对称密码及数字签名的应用。

4.基于生物特征和物性特征:指纹认证,人脸认证,声纹认证等。

方便,但是不可替换,不可更新。对于用户的生物特征的保护要求较高。

5.图灵测试:用于防止计算机的暴力破解。

但是随着人工智能的发展,对于图像识别的准确率十分接近人类,图灵测试方案需不断改进。

6.多因子认证:即上述多种身份认证方法的综合。

公钥基础设施

1.数字证书:将公钥发出者的身份与公钥联系起来。

X.509标准。

身份认证的主流标准

1.RADIUS

2.在线快速身份认证

3.联盟身份管理

访问控制模型

自主访问控制和强制访问控制

1.自主访问控制模型DAC:用户分配资源管理权限。策略灵活,但安全性较差。

2.强制访问控制模型MAC:信息系统安全管理员分配资源管理权限。安全性较高,但效率较低,缺乏灵活性。

基于角色的访问控制

1.RBAC模型:主体,客体,用户,角色,权限,用户角色分配,角色权限分配,会话。

零信任模型

特点:1.内网应用程序和服务不再对公网可见

2.企业内网的边界消失

3.基于身份,设备,环境认证的精准访问控制

4.提供网络通信的端到端加密

隐私保护

隐私的定义

1.定义:隐私是指个体的敏感信息,群体或组织的敏感信息可以表示为个体的公共敏感信息。

2.信息分类:公开信息,秘密信息,隐私信息。

3.隐私保护的基本方法:基于数据扰乱的方法(主要),基于密码的方法。

k匿名

差分隐私

隐私计算

隐私保护的法律法规

1.HIPAA

2.Regulation P

3.FACT

4.PCI DSS

5.GDPR

6.《网络安全法》

云计算及其安全

什么是云计算

1.云计算的定义:是一种基于网络访问和共享使用的,以按需分配和自服务置备等方式对伸缩,弹性得共享物理和虚拟资源池等计算资源供应和管理的模式。

2.云计算优点:减少开销,按需快速提供服务,全球弹性伸缩,效率和性能更高,切更安全可靠。

3.云部署(对物理和虚拟资源控制和共享的方式)分类:社区云,混合云,私有云,公有云。

4.云计算3钟服务模型:基础设施及服务(IaaS),平台即服务(PaaS),软件及服务(SaaS)。

虚拟化技术

1.虚拟机:完全虚拟化,半虚拟化

2.虚拟化架构:寄居架构,裸金属架构(独立型,混合型,组合型),容器架构。

云计算安全

1.云基础设施:第一层面:汇集在一起用于构建云的基础软硬件资源,如服务器,网络设备,虚拟化软件等;

第二层面:由云用户管理的虚拟/抽象基础设施。

2.虚拟化带来的安全威胁:虚拟机逃逸,边信道分析,网络隔离,镜像和快照的安全。

3.云计算架构对基础设施安全的正面影响:高度管理集中化和自动化带来的安全增益,网络虚拟化带来的安全增益,对业务连续性的增益。

4.云数据安全:云加密数据库,密文搜索,密文数据可信删除。

5.云计算数据安全:让加密的数据在内存中处理,其他用户无法访问。

6.云数据共享安全:基于属性加解密方案(ABE):包括密文策略属性加密(CP-ABE),密钥策略属性加密(KP-ABE)两种。

区块链及其安全

比特币与区块链

1.比特币:加密数字货币。网络节点通过算力来解决难题,以此获得一定数量比特币。

共识机制

1.POW(工作量证明)

2.POS(权益证明):类似股东的机制。算力越强,使得产生区块难度越小,持有权益就越大。

3.DPOS(股权授权证明):防止垄断

4.PBFT(实用拜占庭容错)

智能合约

1.智能合约的优点:去中心化,较低的人为干预,可观察性与可验证性,高效性与实时性,低成本。

2.面向区块链的智能合约构建以及执行的步骤:合约生成,合约发布,合约执行。

区块链的主要类型

公有链,联盟链,私有链。

区块链的安全

区块链面临的安全问题:1.51%算力攻击。

2.攻击交易所:交易所中有大量的加密货币。遭受攻击会损失。

3.软件漏洞

4.隐私泄露。

人工智能及其安全

人工智能的主要领域

1.人工智能领域划分:自然语言处理,计算机视觉,深度学习,语音识别,智能机器人,数据挖掘等。

人工智能自身的安全问题

1.对抗样本:通过添加噪音,使得人工智能判断结果出错。

2.投毒攻击:投放恶意样本,干扰学习机器学习模型的学习过程。

3.训练数据窃取:威胁个人隐私安全

4.通过n+1次查询,获得n维参数的类似模型。

人工智能对网络空间安全的影响

1.人工智能自身带有复杂性,因此被植入得后门难以被察觉。

2.人工智能造成的网络犯罪。

3.人工智能的不确定性引发的安全风险。

4.人工2智能对隐私保护造成的安全挑战。

5.基于人工智能的网络攻防愈加激烈。

教材学习中遇到的问题及解决过程

问题一:k匿名的具体实现是怎么样的

解决过程:询问ChatGPT

基于AI的学习

参考资料

《网络空间安全导论》