bugku----应急加固【简单】 WP

开始应急响应

1.先将网站源码复制出来

2.看第一题 询问提权方式

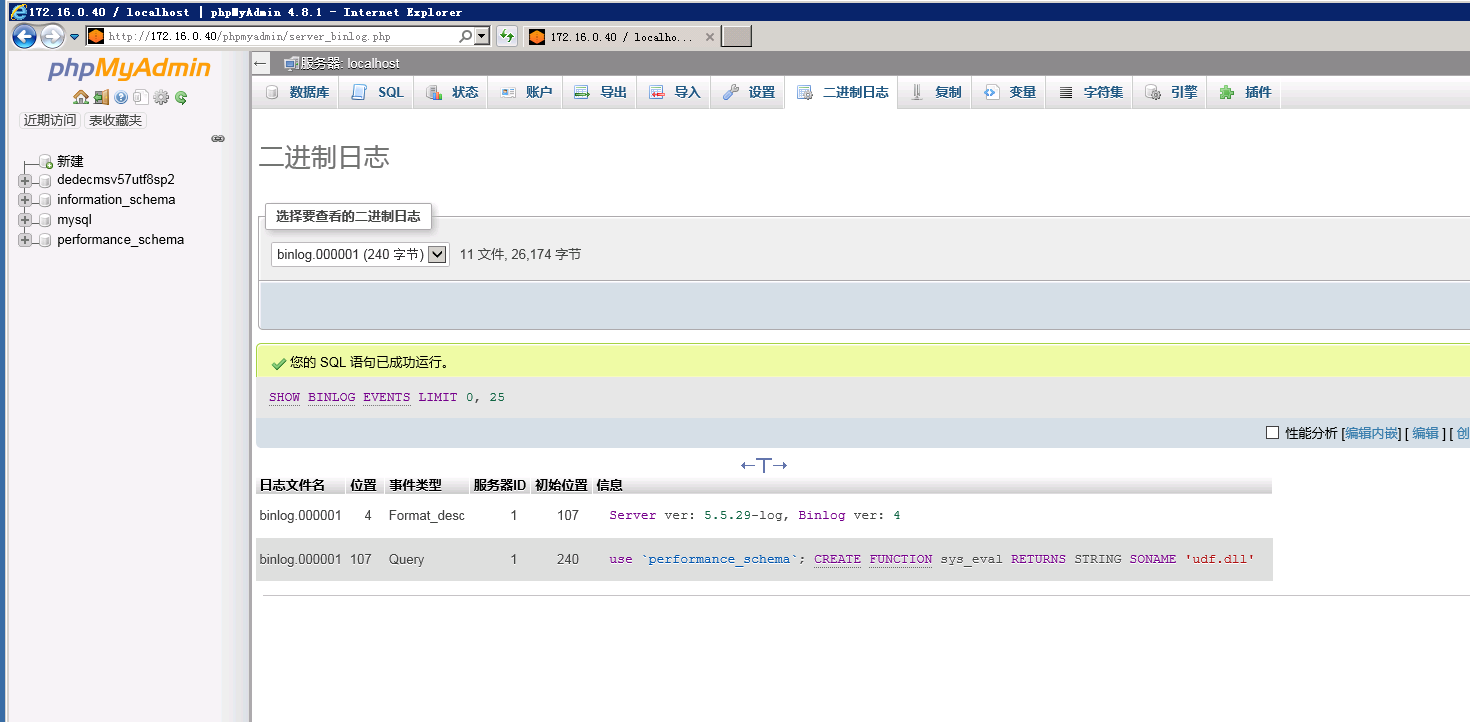

查看apache日志,发现sql注入的痕迹

发现网站源码中存在phpmyadmin,进而发现是udf提权

查看数据库密码

3.第二题 删除webshell

继续查看日志

这个地方可疑

果然是webshell

4.第三题 黑客账号

在控制面板上查看所以的账户

harry可疑,删掉

5.第四题 木马的连接ip

netstat -ano SYN_SEND连接模式

6.第五题 加固服务器

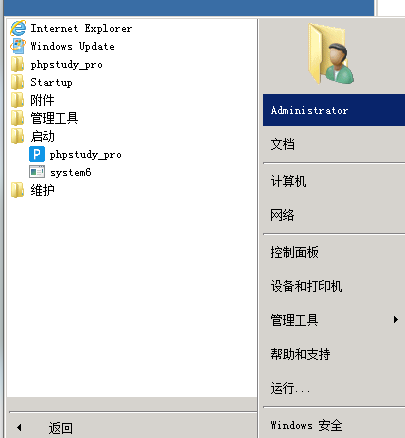

7.第六题 删除后门木马

通过发送到桌面快捷方式找到文件位置

然后复制出来的时候发现杀软报毒了,所以这个应该就是木马

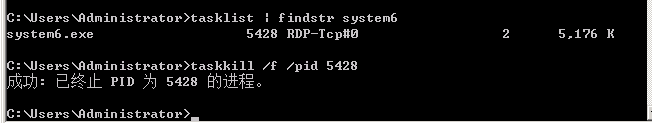

先找到pid进程号,然后杀掉进程,随后删除就行了

8.第七题 修复漏洞

应该是修复udf提权的漏洞,然后重启mysql服务器