文章目录

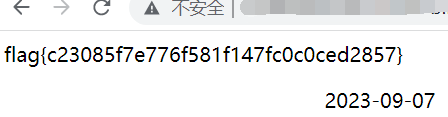

0x01 Game

第一关

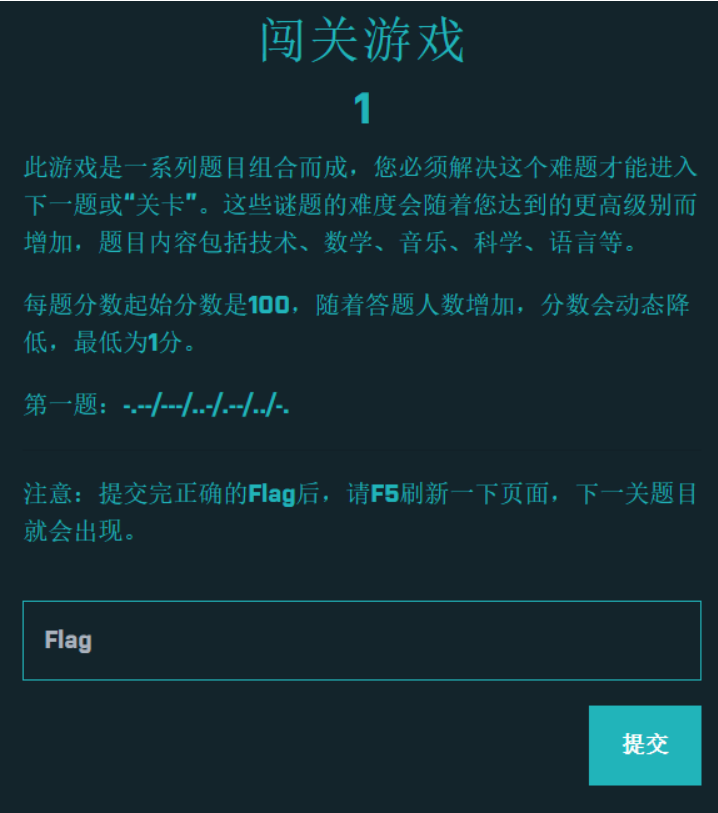

摩斯电码

第二关

还原二维码的三个定位符

第三关

ZmxhZ3tiOTc2OGEzN2I0N2JlYjJkODhlMmRib2U3NmEzOWJiM30=

转换完成之后发现flag提交不了

题目中给出了提示,“错误的MD5”。

已知

MD5加密后为 16 进制字符串,包含字母 A-F,不包含G-Z。

我们的flag为

flag{b9768a37b47beb2d88e2dboe76a39bb3}

其中出现了不该存在的字母'O'将改为0尝试上传即可

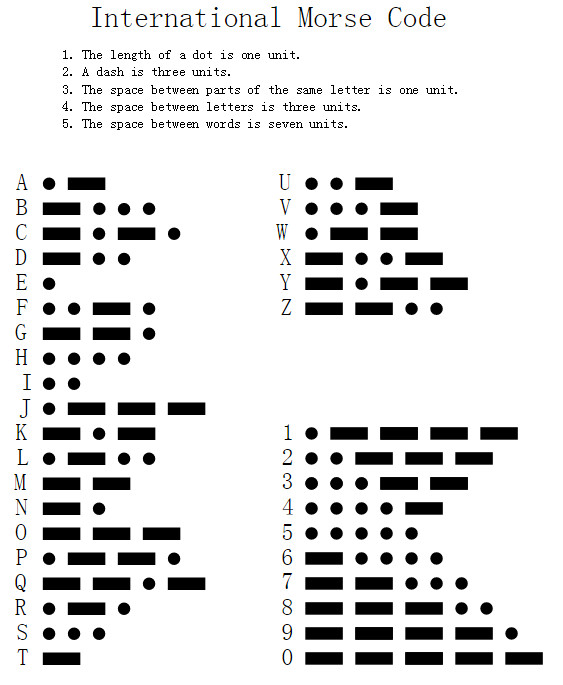

第四关

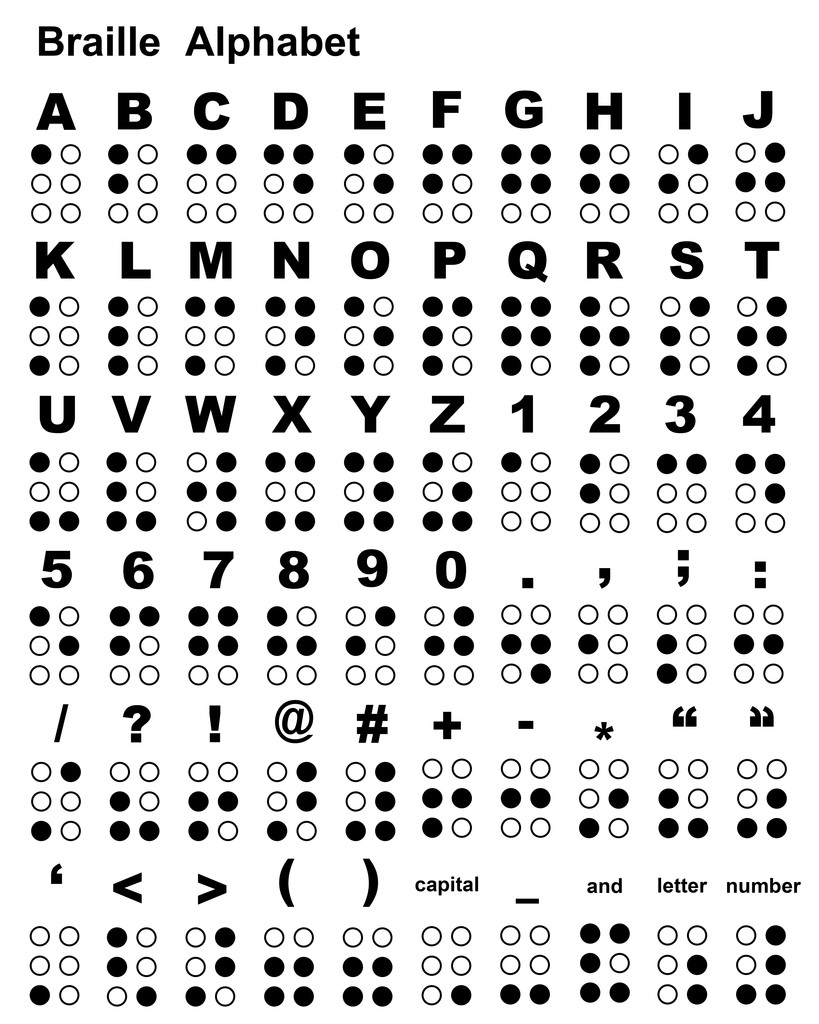

盲文

两行三列为一个字符

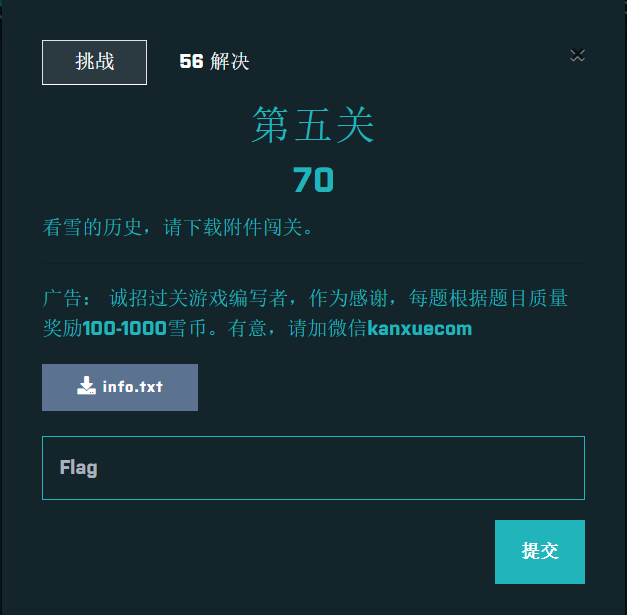

第五关

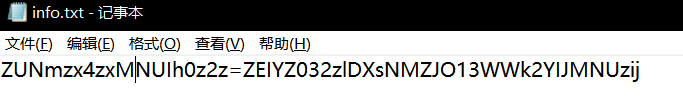

下载附件info.txt

打开之后是一个正常的txt文件,大小也没有异常。

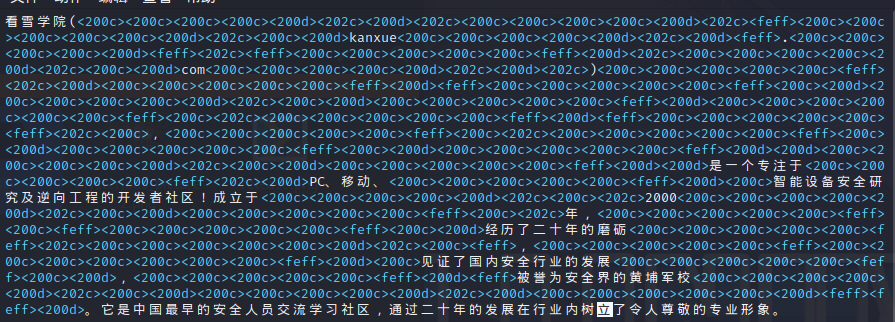

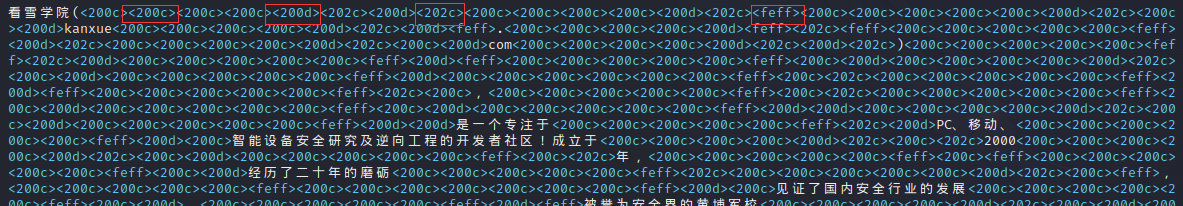

用VIM可以看到显示的文字中间 有用零宽度字符隐写的数据

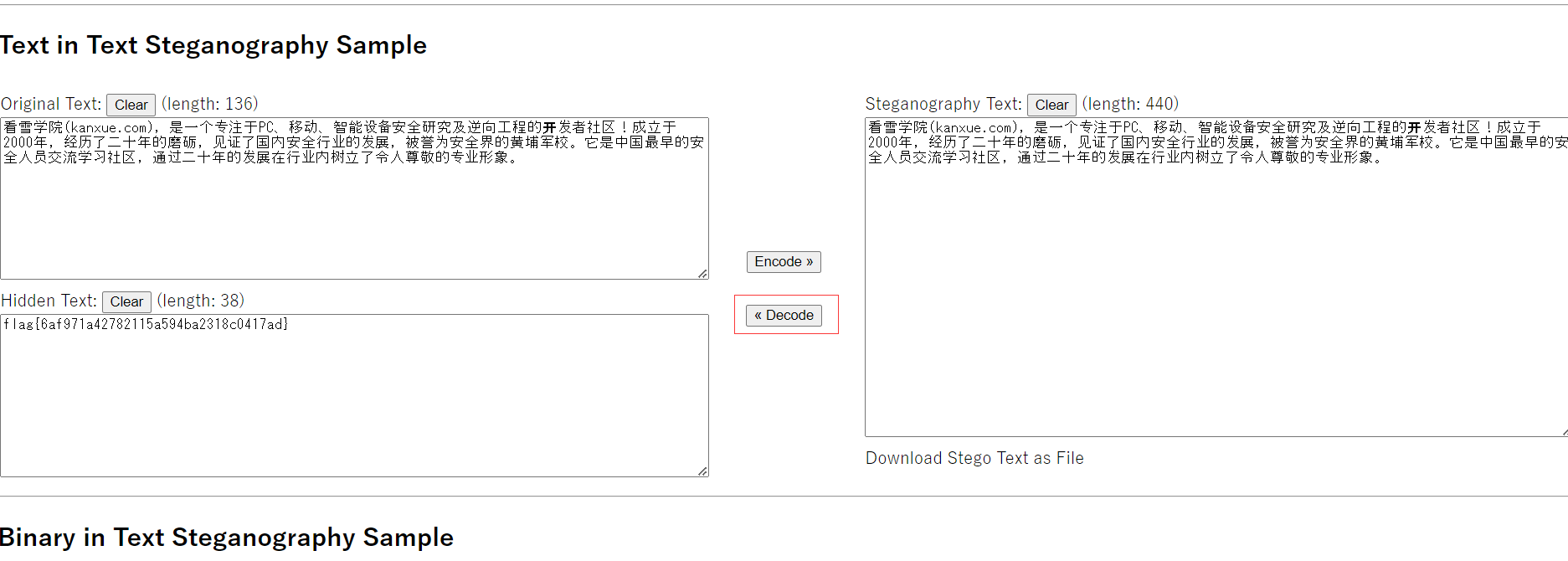

零宽度隐写:

零宽度字符就是一些宽度为零,不可见、不可打印的字符,虽然不可见但真实存在,会占用字符空间。

解密

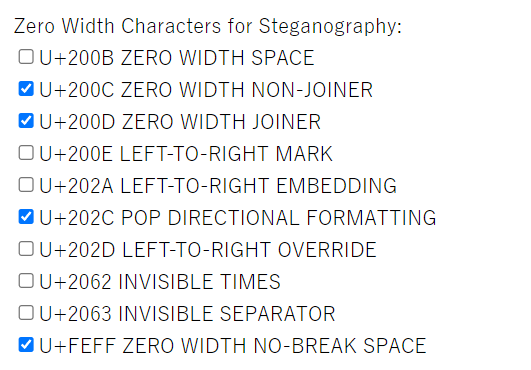

设置好零宽度的字符

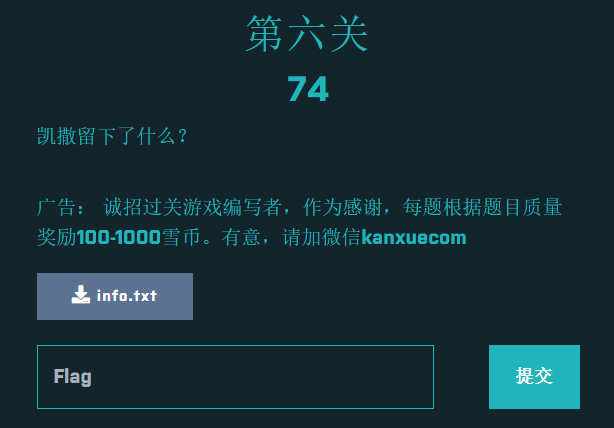

第六关

下载附件info.txt

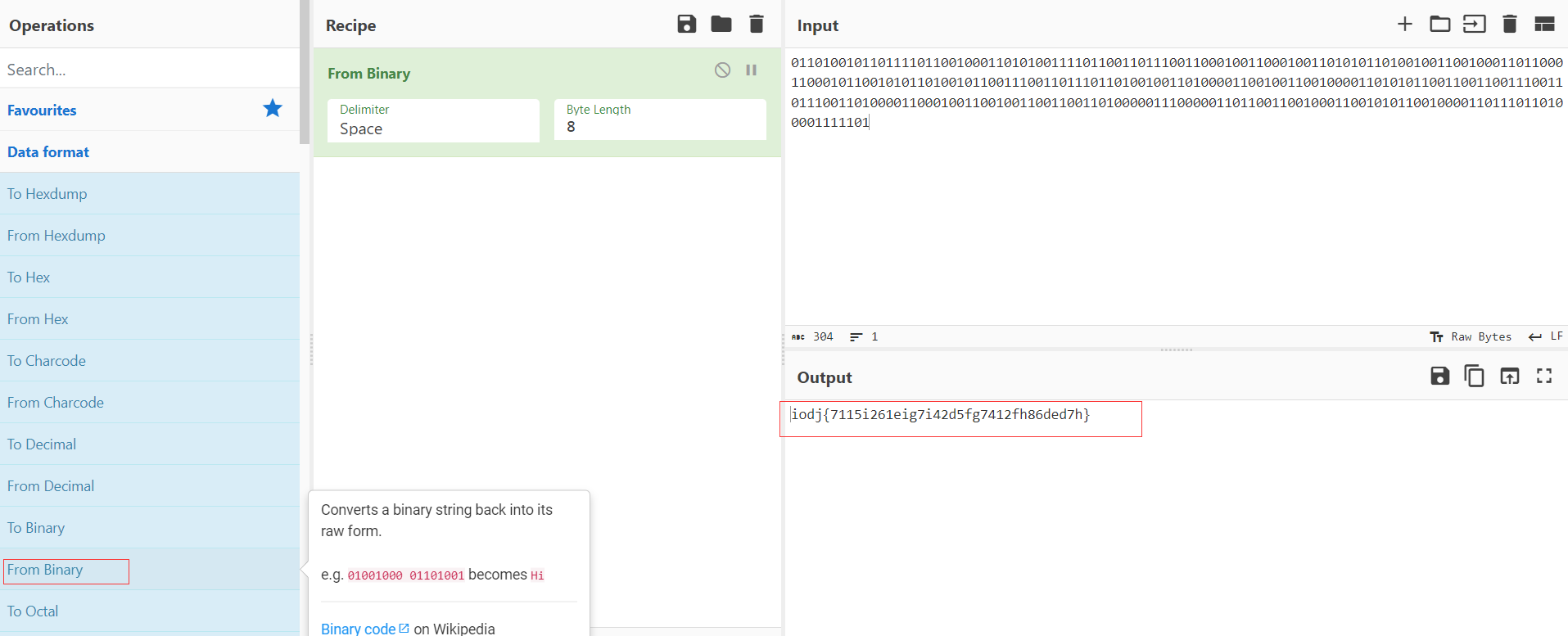

放到解码工具里面将二进制数据转换回来

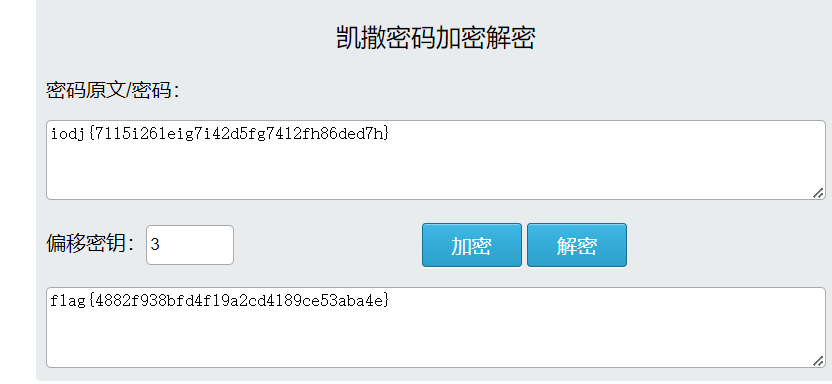

如题,用凯撒密码解密

第七关

根据提示

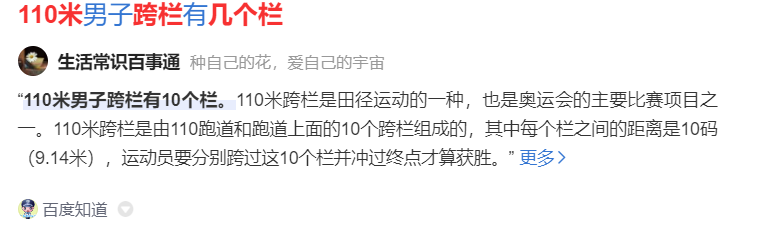

用栅栏解密试一下,栏数为10

因为栅栏密码有很多种类型,多尝试几种

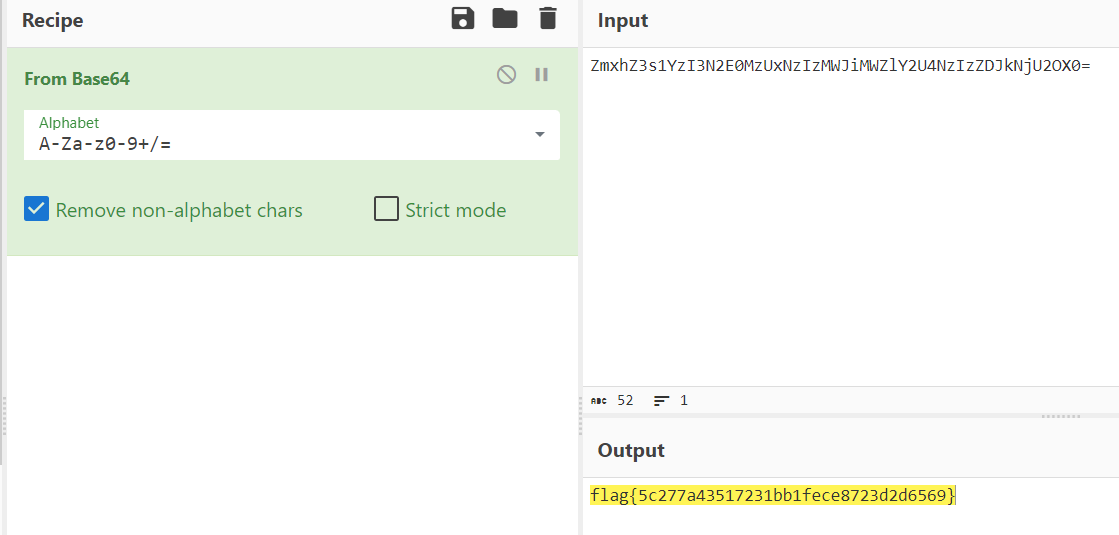

解码后为Base64,再次进行解密

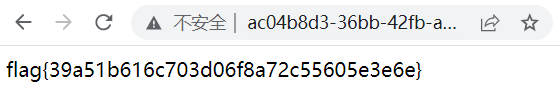

Web

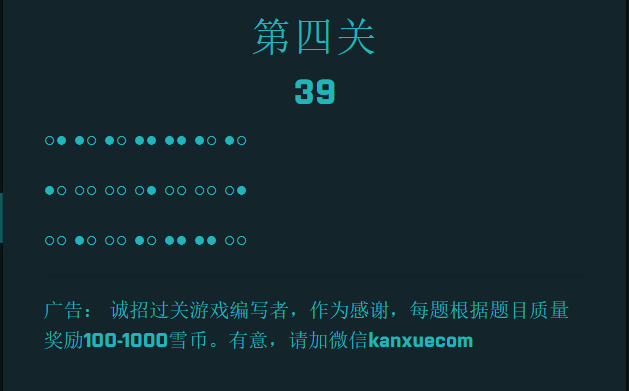

签到题

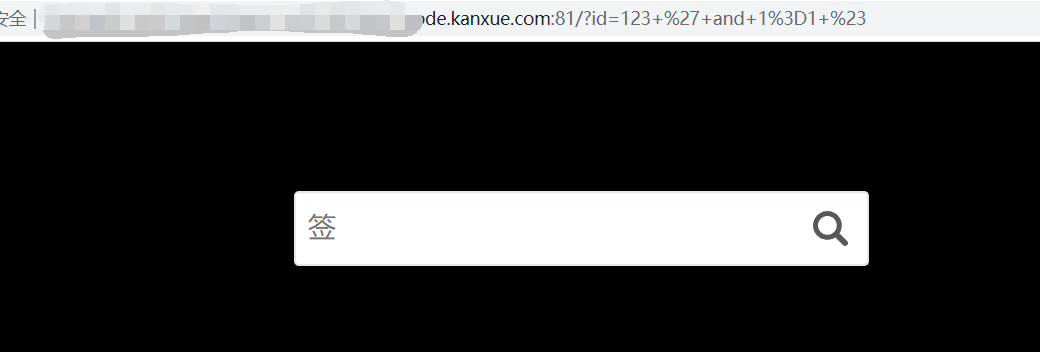

看似有注入,试一下没有返回值

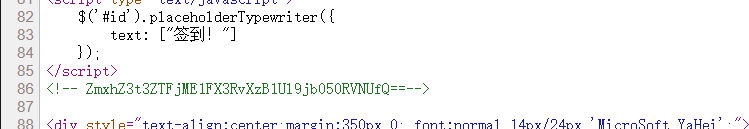

查看源码

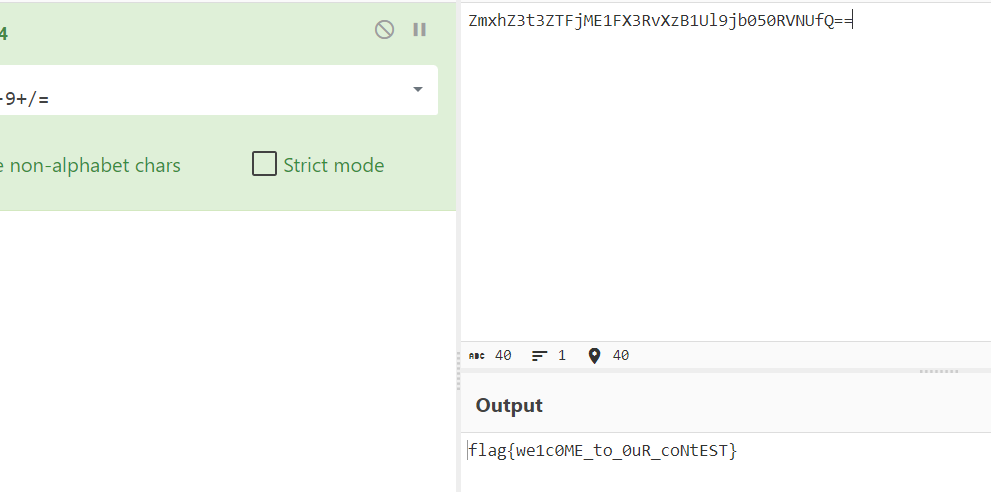

base64解码

KCTF2023_签到题

[强网杯2019]随便注

动不了?

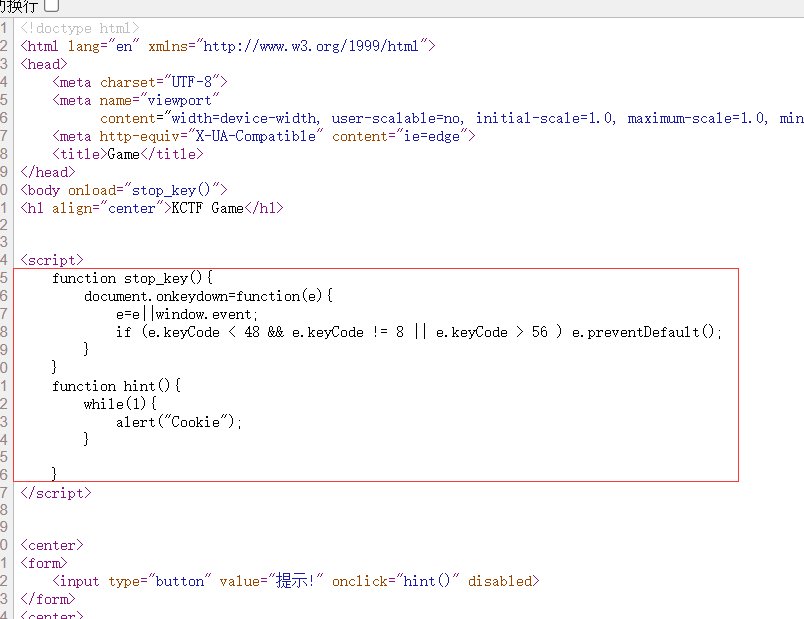

打开网页有一个提交按钮,修复点击没反应,查看源码

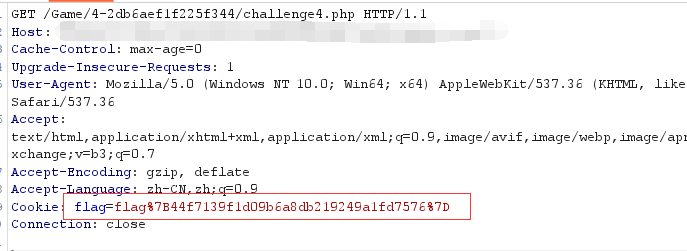

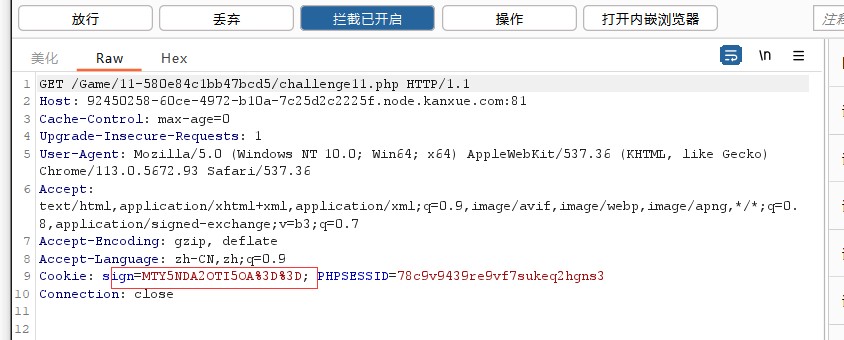

抓包看一下

%7B 为”{“的编码

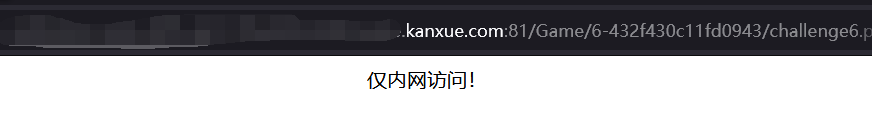

内网访问

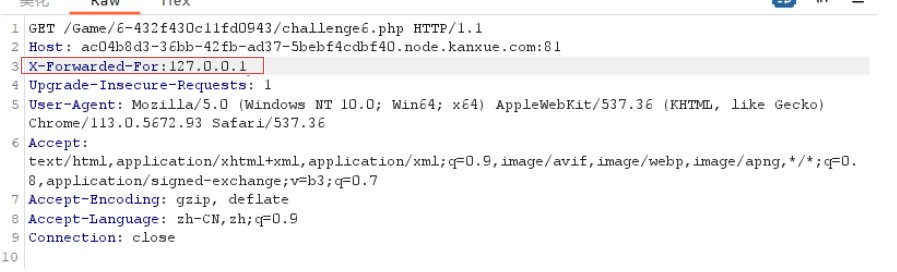

先看提示:XFF

chrome打开网站为乱码,可以用Firefox打开

XFF构造本地访问

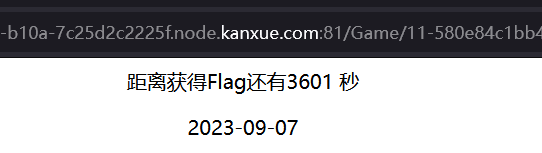

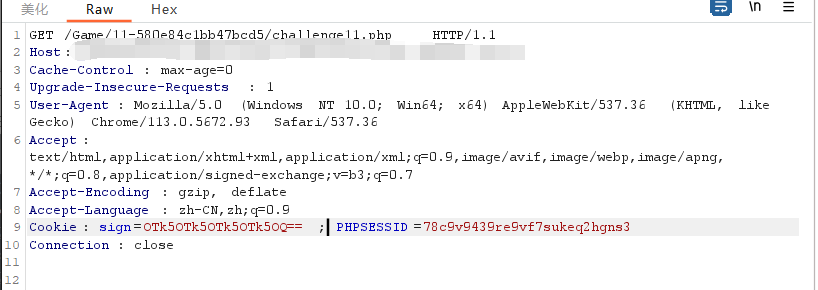

给我一块饼干

乱码,用Firefox

老规矩,看源码抓包

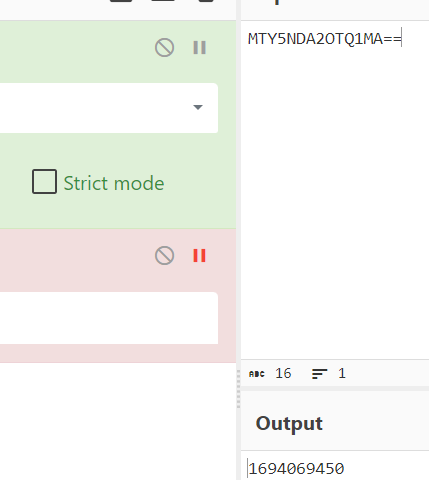

解码

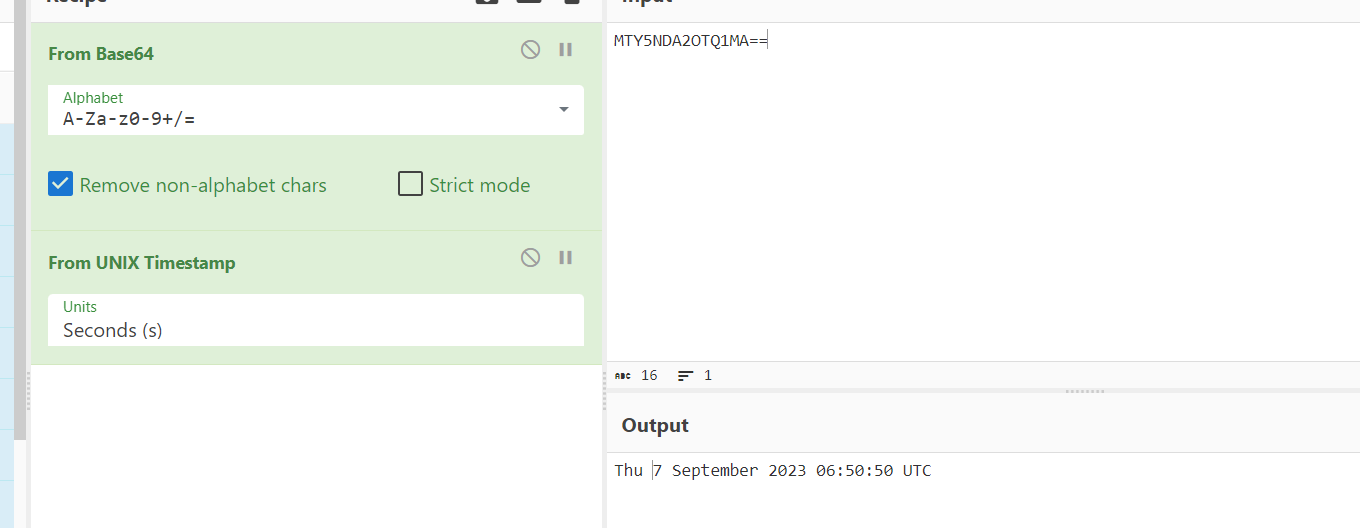

MTY5NDA2OTQ1MA%3D%3

转换为unix时间戳

直接更改时间戳

直接改成99999999然后base64加密伪造时间戳

(想改一个正常的时间不清楚为什么出不来flag,这个地方不太理解)