FSCTF

【pwn】[FSCTF 2023]Fi3h --orw利用,沙箱检测

还是先查一下程序保护情况 然后看一下代码逻辑 可以发现这里的代码还是挺多的,这里讲一下几个关键部分,首先是开头的addr = (__int64)mmap(0LL, 0x1000uLL, 7, 34, -1, 0LL);将addr这个地址开始的地方变成rwx权限,我们看一下这个地址是哪里 发现addr ......

【pwn】[FSCTF 2023]What am I thinking? --pwntools工具的利用

这道题没给附件,直接就是nc 这个题目的意思是,我们随机输入一个数,然后发给我们一段base64加密后的密文,真正num就在里面,我们现在写个pwntools脚本提取一下这段base64密文,解密一下,看看是什么东西 exp: io=remote("node4.anna.nssctf.cn",280 ......

【pwn】[FSCTF 2023]stackmat --格式化字符串漏洞泄露canary

看一下程序的保护状态 开了canary,接着看一下代码逻辑 可以发现,这里有格式化字符串漏洞,同时gets函数有栈溢出漏洞,现在只需要确定我们输入到buf的内容在格式化字符的第几个参数就行 可以确定buf在格式化字符串的第8个参数,又因为buf的偏移是0x20,所以canary在11个参数,因为ca ......

【pwn】[FSCTF 2023]2str --整数溢出绕过

检查一下保护状态 接着ida看代码逻辑 看func函数 第一次看真没发现有什么漏洞,题目给了backdoor,虽然strlen可以\x00绕过,但是strcpy函数也限制漏洞的实现。仔细看的话,会发现v3的类型是 unsigned __int8 v3; 说明v3是一个字节来表示的,可表示的范围只有0 ......

FSCTF 2023

签到plus dirsearch扫到文件shell.php 可以看到php版本为7.4.21,这道题的话和今年羊城杯的一道题很像,都是利用PHP<=7.4.21 Development Server源码泄露漏洞 (https://buaq.net/go-147962.html) 然后我们就可以看到s ......

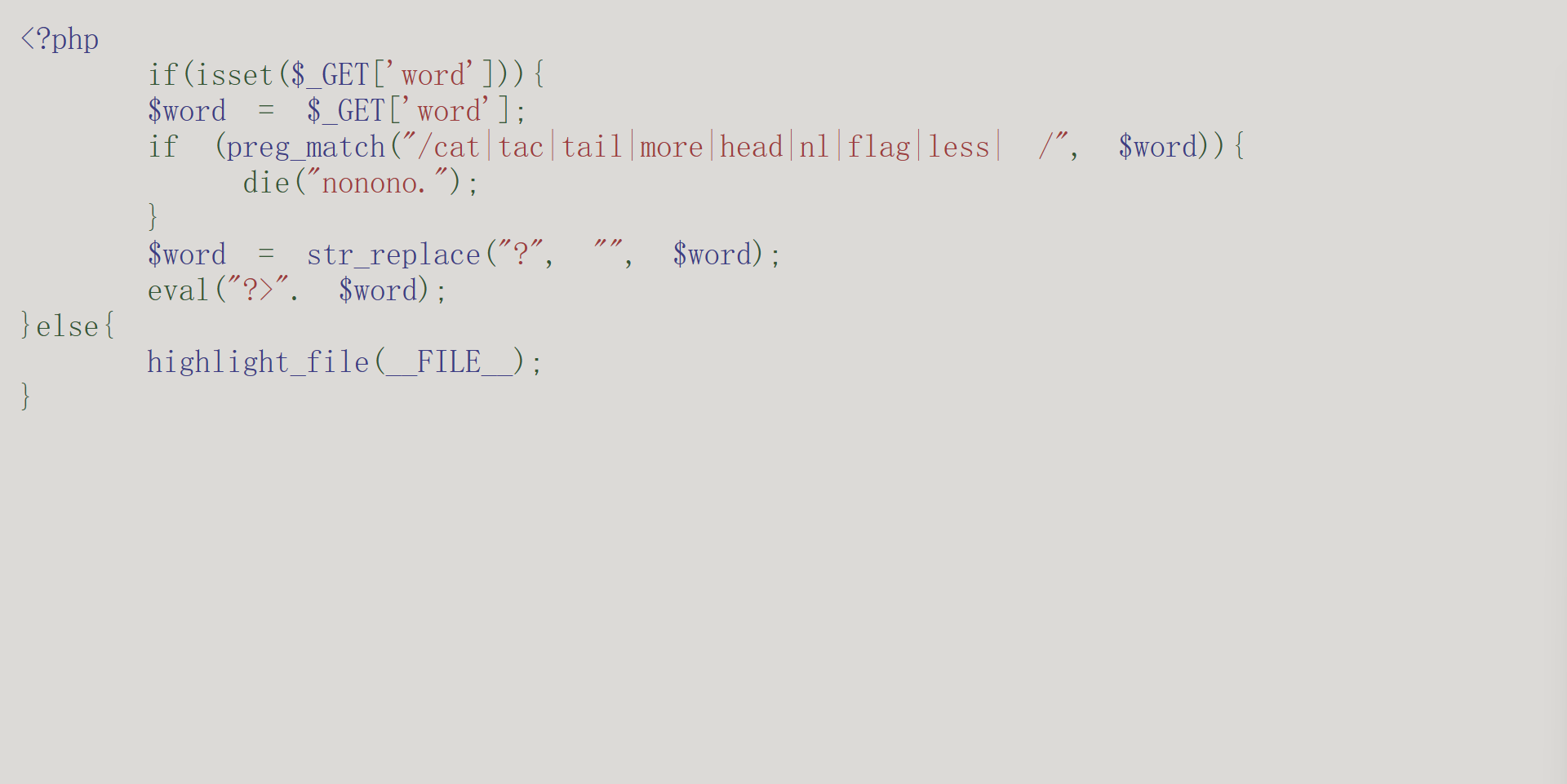

[FSCTF 2023]EZ_eval

# [FSCTF 2023]EZ_eval  这道题关键就是过滤了?号和空格还有ev ......

FSCTF 2023(公开赛道)WP

FSCTF 2023 ID:Mar10 Rank:6 总结:下次看到不正常报错一定重新安装一遍工具~~ web 源码!启动! 就在源码注释里 <!-- 师傅们,欢迎来到CTF的世界~ NSSCTF{59a1d387-6eb8-40d0-828d-99ce32b3feb8} > webshell是啥捏 ......